- A hozzászóláshoz be kell jelentkezni

- 2182 megtekintés

Hozzászólások

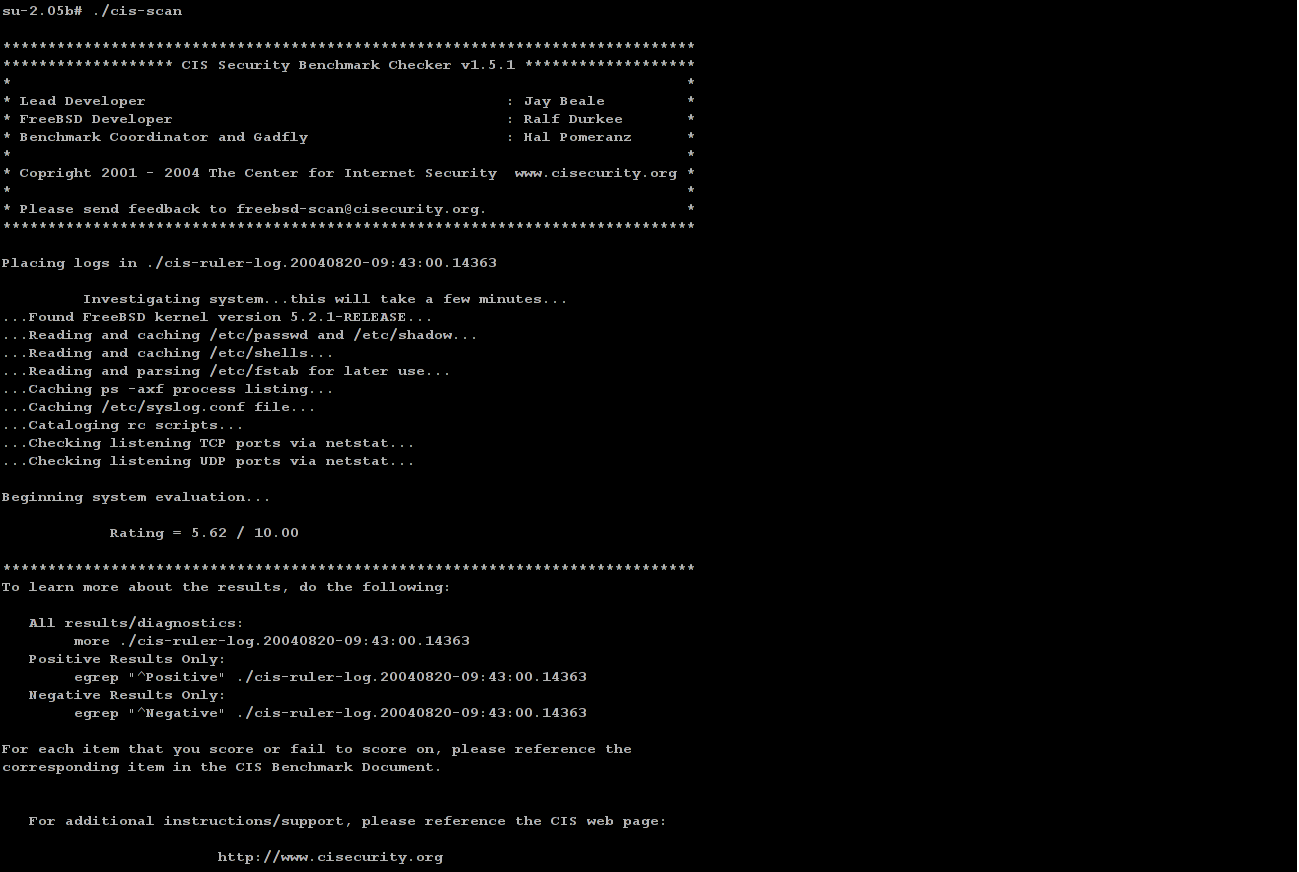

Már régen telepítettem éles szervert (bsd-t még soha), de amikor csináltam, akkor mindíg használtam valami Security Check List-et, amit könyvből, netről szereztem be. Én úgy érzem, hogy soha nem árthat egy ilyen automatikus (szoftver) vagy manuális (check list) típusú ellenőrzés. Profiknál meg aztán elengedhetetlen több szempontból is (megrendelői elvárás, garancia, tanusítás, metodika).

- A hozzászóláshoz be kell jelentkezni

Negative: 7.5 No 'Authorized use only' message in /etc/motd.

LOL!

Negative: 8.5 A non-root UID 0 account (named toor) was found.

ilyen user miert van bsdben?

- A hozzászóláshoz be kell jelentkezni

- A hozzászóláshoz be kell jelentkezni

>Negative: 7.5 No 'Authorized use only' message in /etc/motd.

LOL!

Igen, ez mulatsagos. Bar en elkepzelhetonek tartom, hogy a tesztet mondjuk valami olyan dokumentum alapjan allitottak ossze, (mint mondjuk a Common Criteria) ahol esetleg nem csak a funkcionalis, hanem a formai kovetelmenyekre is vannak kitetelek.

- A hozzászóláshoz be kell jelentkezni

Leírják, hogy a US Védelmi Minisztérium által javasolt eljárás szerint, mindenképpen írják ki, hogy a rendszer megfigyelt és nagyjából ki üzemelteti. Valószínuleg ebbol, azaz ennek hianyabol kint egy ugyved igencsak nagy hasznot huzhat, ha perre kerul a sor.

- A hozzászóláshoz be kell jelentkezni

Ez mekkora hulyeseg ;)

- A hozzászóláshoz be kell jelentkezni

En el tudom kepzelni, hogy ha valaki egy Trusted (Hardened vagy nevezzuk barminek) FreeBSD-t akarna letrehozni (mondjuk abbol a celbol, hogy azt kormanyzati korokben is hasznalhassak, es azt mondjuk egy EAL 7 szint szerint minosittetni is szeretne, akkor az ilyen mulatsagonsak tuno dolgoknak is meg kell felelnie. Ez mar tulmutat Jozsika warez szervere kategorian.

(Kb. van ralatasom, hogy nalunk mi kell ahhoz, hogy egy ceg NATO minositett beszallito legyen szamitastechnikai eszkozokben. Nem keves formai kovetelmenynek kell megfelelni.)

- A hozzászóláshoz be kell jelentkezni

[poen]

A cégnek rendelkezni kell egy John Smith nevü portással.

;-)

[/poen]

- A hozzászóláshoz be kell jelentkezni

Nem. A hu:lyese'g az az, amit te csina'lsz. Az a baj, hogy nem csak hu:lyese'g, hanem ma'r unalmas is.

- A hozzászóláshoz be kell jelentkezni

Akkor ha olyan okos vagy, akkor cáfold meg. Miért is nem parasztvakítás ez a script?

- A hozzászóláshoz be kell jelentkezni

Miért baj az, hogy van egy ilyen scripted és gyorsan tudsz csekkolni valamit. Egy kezdő emberkének pl. nagyon hasznos, megtanulhatja mire és miért kell odafigyelni.

Ha a teszt egyes részeivel nem ért egyet az ember, akkor ne vegye figyelembe és kész.

Egyébként van az anyagban néhány hiba:

1. 5.X-en a pam check nem megy, meg kell hack-elni.

2. a doksi szerint "pw usermod -e +91d"-vel kell beállítani a jelszócsere kérését, itt természetesen a -p kapcsolót kell használni.

3. a /var/log alatti file-ok group jogosultságainak cseréje nem olyan egyszerű, mint ahogy a doc-ban írja, pl. az Xorg.*.log-ot hiába változtatod, ha újraindítod az X-et, megint a régi jogosultságok látszanak, ehhez máshová kell nyúlni. A gyengébbek magukhoz :-)

4. egyéb apróságok...

De azért jó kis móka ez a test.

Laci

- A hozzászóláshoz be kell jelentkezni

Aki kezdo az olvassa el a handbookot ne pedig ilyen scripteket futtatgasson.

- A hozzászóláshoz be kell jelentkezni

Szerintem annyiban hulyeseg, hogy esetlegesen a script lefuttatasa es a fixalas utan tevesen azt hiszi, hogy namostaztan mar ultrasecure minden. Ez kb olyan, mint amikor valaki felrakja a Debiant (nem fikazas! mielott meg valaki belekot...) es azt hiszi, hogy innentol kezdve minden ok.

- A hozzászóláshoz be kell jelentkezni

Back-toor. :))))

- A hozzászóláshoz be kell jelentkezni