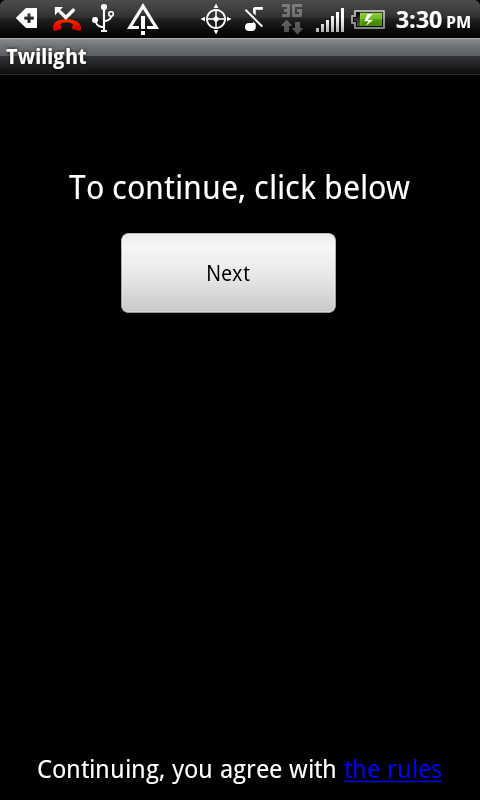

A "RuFraud"-dal fertőzött alkalmazások elindítóinak egyetlen választási lehetőséget kínáltak, a "Next"-et. Aki rábökött, az a számláján emelt díjas SMS terheléssel számolhatott. A Lookout szerint az alábbi országokban előfizetéssel rendelkezőket érintette a probléma: Oroszország, Azerbajdzsán, Örményország, Grúzia, Csehország, Lengyelország, Kazahsztán, Fehéroroszország, Litvánia, Kirgizisztán, Tádzsikisztán, Ukrajna, Észtország, Nagy Britannia, Izrael, Franciaország és Németország. A szakemberek azt becsülik, hogy mintegy 14 ezer alkalommal töltötték le ezeket az alkalmazásokat.

A Google gyorsan reagált a Lookout jelzésére és eltávolította az alkalmazásokat a Market-ből.

- A hozzászóláshoz be kell jelentkezni

- 7623 megtekintés

Hozzászólások

Cyanogenmod 7 -ben ki lehet kapcsolni barmely app-nek barmely jogosultsagat. Ki is szoktam, izibe, meg elso inditas elott. Hasznos feature.

- A hozzászóláshoz be kell jelentkezni

+1

-------------------------------

"A gorog katolikus noknek 8 dioptria alatt nem kotelezo a bajusz!" avagy "Nozni csak muholddal lehet..." | http://lazly.hu

- A hozzászóláshoz be kell jelentkezni

Rootolt stock OS-en pedig ott az LBE Security Guard (nem használom rég óta, de eddig pozitív a tapasztalat).

__

http://fodi.be

- A hozzászóláshoz be kell jelentkezni

nem is ertem, hogy ez a feature miert nem alap

- A hozzászóláshoz be kell jelentkezni

+1000

- A hozzászóláshoz be kell jelentkezni

A Google megírta, hogy miért nem alap:

lehetetlenség elvárni a fejlesztőktől, hogy fel legyenek készülve arra, hogy bizonyos eseményekhez nincs joguk.

Ha alapból engedélyeznék a jogok visszavonását, a programok mérete drasztikusan megnőne az idióta helyzetek kezelése miatt. A bug reportok száma is exponenciálisan növekedne a feature-rel együtt.

Nekem is eszméletlenül hiányzik a jogok elvonása, de nem vagyok biztos, hogy valaha is ilyen formában megvalósul.

Volt a témában olyan javaslat is, hogy exception helyett dummy értékeket adjanak vissza

- az IMEI-re

- a GPS helyzetre

- internet kapcsolatnál dummy hibaüzenetet

- dummy telefonhívás

...

Ez talán járhatóbb, mint a jogok elvétele + exception.

- A hozzászóláshoz be kell jelentkezni

és a víruskeresők, amik remekül letölthetőek a marketből, ezt megtalálják?

- A hozzászóláshoz be kell jelentkezni

Utoljára azt olvastam róluk, hogy még azt se találják meg amit illene nekik...

"...handing C++ to the average programmer seems roughly comparable to handing a loaded .45 to a chimpanzee." -- Ted Ts'o

- A hozzászóláshoz be kell jelentkezni

afaik rootolatlan telefonon nemigen férnek hozzá a többi apphoz.

- A hozzászóláshoz be kell jelentkezni

De igen.

Az apk-t olvasni tudják. Az emulátorban kipróbáltam:

(bár az ls -l re nincs jogod, de az apkra igen)

ls -l /data/app

-rw-r--r-- system system 48253 2011-04-21 08:31 com.example.android.notepad.apk

-rw-r--r-- system system 28854 2010-05-06 18:17 GestureBuilder.apk

-rw-r--r-- system system 19969 2010-05-06 18:17 CubeLiveWallpapers.apk

-rw-r--r-- system system 2226191 2010-05-06 18:17 ApiDemos.apk

-rw-r--r-- system system 77951 2011-04-14 02:33 jackpal.androidterm.apk

-rw-r--r-- system system 34933 2011-06-05 15:36 com.example.android.softkeyboard.apk

Lekérdezheted a programokat és valahogy kitalálhatod belőle az apk nevét, utána tudod olvasni, csak az ls nem megy.

Tapasztalatból mondom, hogy átnézik az összes apk-t.

- A hozzászóláshoz be kell jelentkezni

Hát, amikor root-oltam a telefonom, az exploitot megtalálta a vírus ellenőrző (a binárist letöltöttem, de elindítani nem indítottam el).

Ezután android NDK-val az expoitot újra fordítottam, a rageagainstthecage forrása elérhető a neten.

Az NDK-val fordított kódot már nem találta meg a vírusírtó és biztonságosnak ítélte.

Ez sokmindent elárult számomra a minőségről. Más compiler opciókkal fordítva ugye biztonságos lett.

:))

- A hozzászóláshoz be kell jelentkezni

Kapcsolódik:

Microsoft offers free Windows phones to Android malware victims

(A Microsoft WP "evangélistája" (5) Windows Phone telefont ajánlott fel a legjobb Android malware sztorival előálló "áldozatoknak".)

--

trey @ gépház

- A hozzászóláshoz be kell jelentkezni

- A hozzászóláshoz be kell jelentkezni

Ez egy ötletes húzás a Microsoft részéről. Sokkal jobban örülnék, ha a vállalatok ilyen kis fricskákkal versenyeznének, és nem a bíróságokon próbálnák legyőzni a versenytársaikat.

- A hozzászóláshoz be kell jelentkezni

Én sokkal jobban örülnék, ha versenyképes termékekkel versenyeznének :)

--

trey @ gépház

- A hozzászóláshoz be kell jelentkezni

Azok a termekek nagyonis versenykepesek... nemelyik samsung telo olyan aramvonalas, hogy siman lehet vele celbadobo versenyt rendezni!

- A hozzászóláshoz be kell jelentkezni

Felajánlok ingyen linux operációs rendszert a legjobb Windows malware sztorival előálló áldozatnak :D

- A hozzászóláshoz be kell jelentkezni