- A hozzászóláshoz be kell jelentkezni

- 7875 megtekintés

Hozzászólások

Hogy ez a windows mennyire hasznalhatatlan dolog, ha nem szovegszerkesztesrol van szo.

- A hozzászóláshoz be kell jelentkezni

Ha mondjuk egy van egy hálózat, álljon mondjuk 3 gépből), plusz egy router-gép, amellyel elérik a világhálót... mennyibe kerülne kb. ennek az átállítása WiFi -re...? Teljesítményben valami olyan kellene, amivel szabadon lehet mozogni az egész lakásban. Illetve áz, hogy ha bekapcsolom a titkosítást (IPSec), akkor az mennyire rontja le a hálózat teljesítményét...?

- A hozzászóláshoz be kell jelentkezni

Igaz a ket gep kozott IPSec van de ha peldaul beirod a Windows XP gepen ping www.google.com es figyeled a gatewayen tcpdumpal mi tortenik , a netrol barmilyen csomag titkositva megy at Windowsra ? Nekem ez soha nem sikerult.

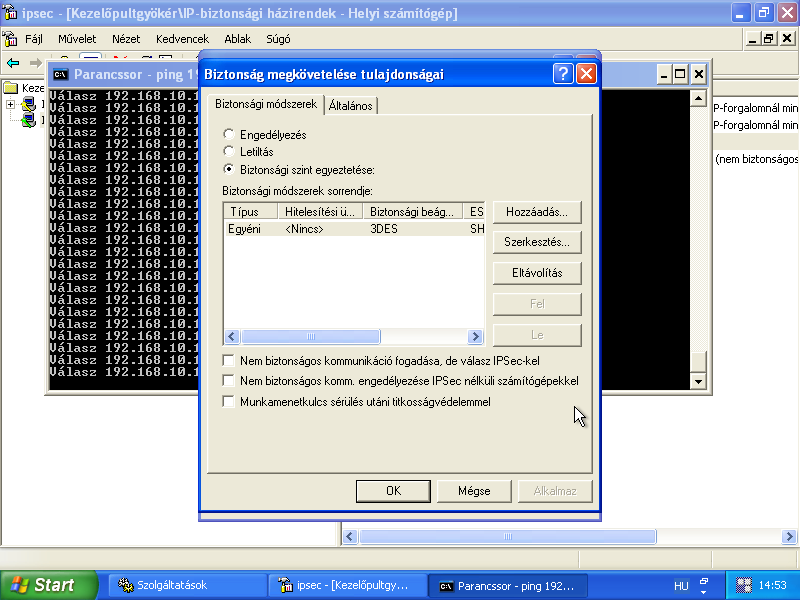

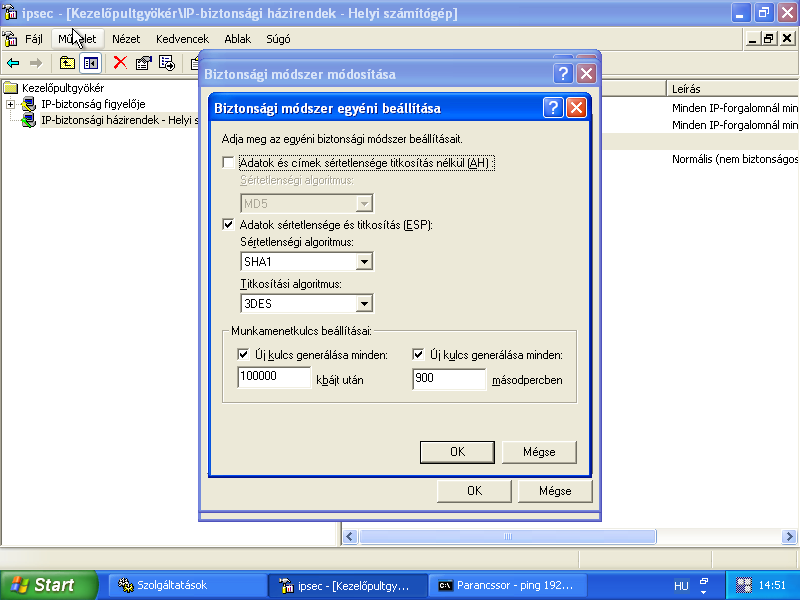

Ha mar itt tartunk a Windows IPSec tudomasom szerint nem tud AES algoritmust kezelni, es a 3DES nem igazan gyors, ezert valasztom a SafeNet SoftRemote programot.

- A hozzászóláshoz be kell jelentkezni

A sorozat következő részeiben igény esetén kitérhetünk a certificate alapú VPN-re is.

Ez kiraly lenne.

netchan

- A hozzászóláshoz be kell jelentkezni

trey probald ki ezt Windowszal kivancsi vagyok ha neked sikerul :

Van egy OpenBSD geped felszerelve ket halozati kartyaval. Pl. de0 es fxp0

a de0 kartyan veszed a netet. Kulso IPvel rendelkezik

az fxp0 adja a netet a windows gepnek, belso IP.

etc/pf.conf igy nez ki :

nat on de0 from fxp0/24 to any -> de0

A windows gepen mukodik a net, megcsinalod az IPsec-et es ird be a Windowson : ping www.google.com , kozben figyeljed a tcpdumpot az fxp0 kartyan minden csomag titkositva megy el ?

tcpdump -i fxp0

- A hozzászóláshoz be kell jelentkezni

megnezem. de csak holnap, mert foci EB van :-D

- A hozzászóláshoz be kell jelentkezni

Rijndaelt valoban nem tud, de nem hiszem, hogy nekem az lenne a legnagyobb problemam a 386-os ADSL-emen :-)

BTW igeretek valami service packet-et a windows-hoz, amitol mar tudni fogja az AES-t, de valoban igaz, hogy a 3DES lassabb az AES-nel.

Azt hogy mennyit szamit ez egy 11Mb/sec-es wlan-on azt nem tudom, de AFAIK a 3DES 40%-kal lassabb, mint a AES. Ez igaz?

- A hozzászóláshoz be kell jelentkezni

Fillerekbol megvan mar. Az access point 15K-tol felfele, a pcmcia kartya 5-6K-tol felfele (pl. Avaya Linux komp.), PCI kartya vagy USB adatper is van mar par ezer forintert.

Az IPsec is, mint minden titkositas overhead-del jar. Az hogy ez mekkora erosen fugg a valasztott titkositasi algoritmustol.

- A hozzászóláshoz be kell jelentkezni

> Az IPsec is, mint minden titkositas overhead-del jar.

Kivéve, ha valami úton "hardveresen" van megvalósítva.... :)

> Az hogy ez mekkora erosen fugg a valasztott titkositasi algoritmustol.

Persze, ez érthető, de valami százalékos viszonyszám jól jönne. Mondjuk a 3DES és az AES esetén...

- A hozzászóláshoz be kell jelentkezni

Igaz, nekem korubelul duplajara not az adatatvitel :)

- A hozzászóláshoz be kell jelentkezni

Mekkora savszelesseg eseten? Szerintem a mai korszeru processzoroknal nem veszed eszre a 3DES es a AES kozti kulonbseget egy wlan (max. 54Mbits, ami elmeleti, gyakorlatilag orulhetunk ha a harmada a valos) halozaton. Ahhoz sokkal nagyobb savszelesseg kell, hogy a kulonbseg elojojjon.

- A hozzászóláshoz be kell jelentkezni

hello,

pedig van arra is alternatíva:

http://vpn.ebootis.de/ [vpn.ebootis.de]

ez egy tök egyszerű progi, kézzel megírod a konfigfilet, lefuttatod, és kész az egész kattintgatós mizéria. Nincs mmc meg wizzard...

Példák is találhatók az oldalon.

a.

- A hozzászóláshoz be kell jelentkezni

100 megás hálózaton SCP-s másolásnl pl. ez előjön. Bár a gyorsabbik résztvevő nálam nem az AES volt, hanem a Blowfish, de amíg egy duál P2/333-as gép kb. 3 MB/s körül nyomta az adatokat 3DES-szel, Blowfish-sel majdnem kitöltötte a csövet.

- A hozzászóláshoz be kell jelentkezni

ezert irtam, hogy egyszeru IPsec eseten nem kell venni klienset. nyilvan ha az igenyek nagyobbak, akkor nagyobb gep kell, vagy esetleg szoba johet a celgep is, hw gyorsitassal

btw milyen klienssel merted ezt es milyen oprendszerekkel? ja es mivel csinaltad a VPN-t?

- A hozzászóláshoz be kell jelentkezni

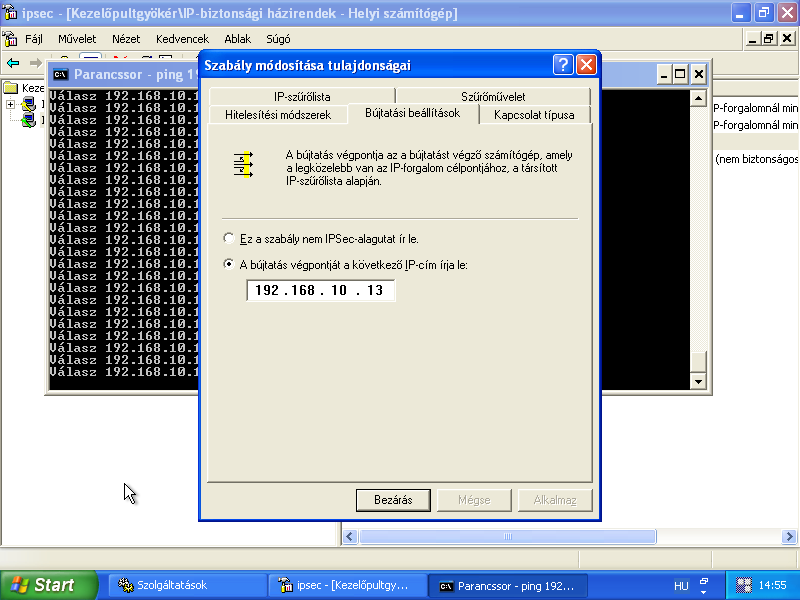

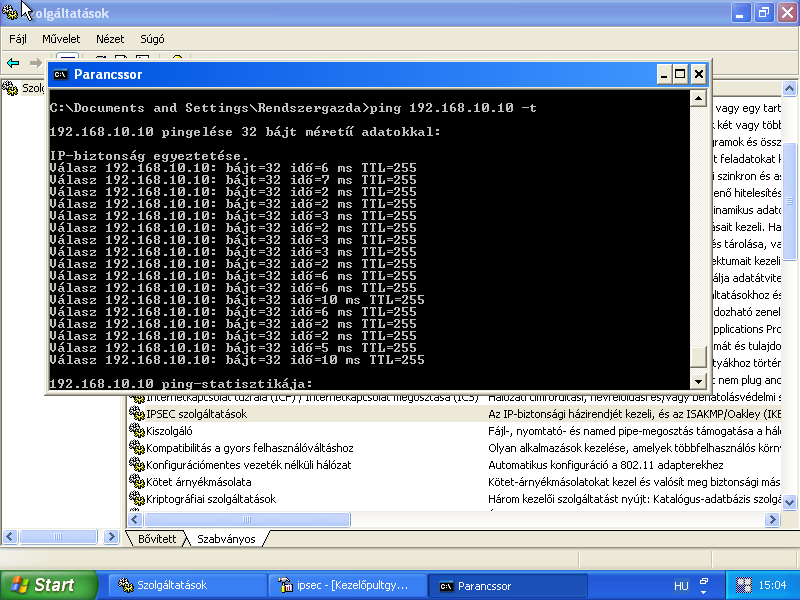

Na megcsinaltam. A scenario:

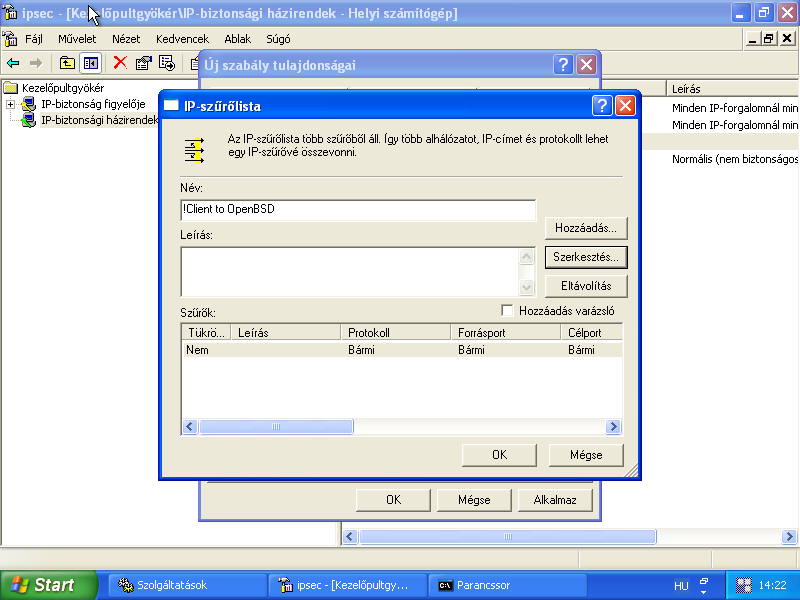

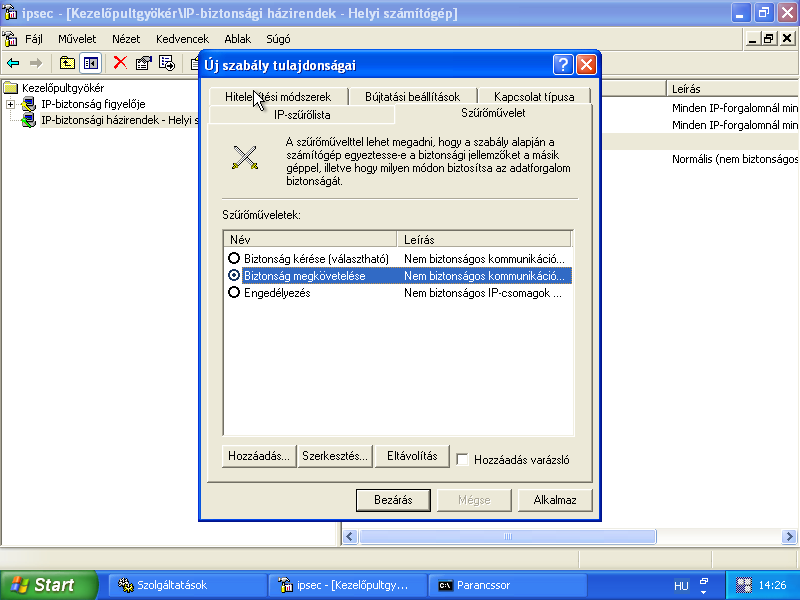

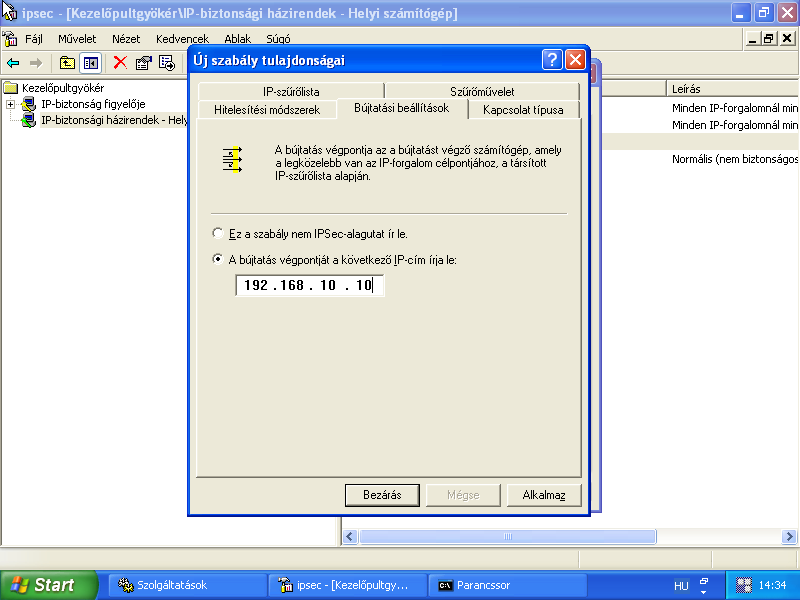

internet -- (OpenBSD le1 : 192.168.10.10) (le2: 172.16.10.10 )-- (Windows eth0: 172.16.10.13)

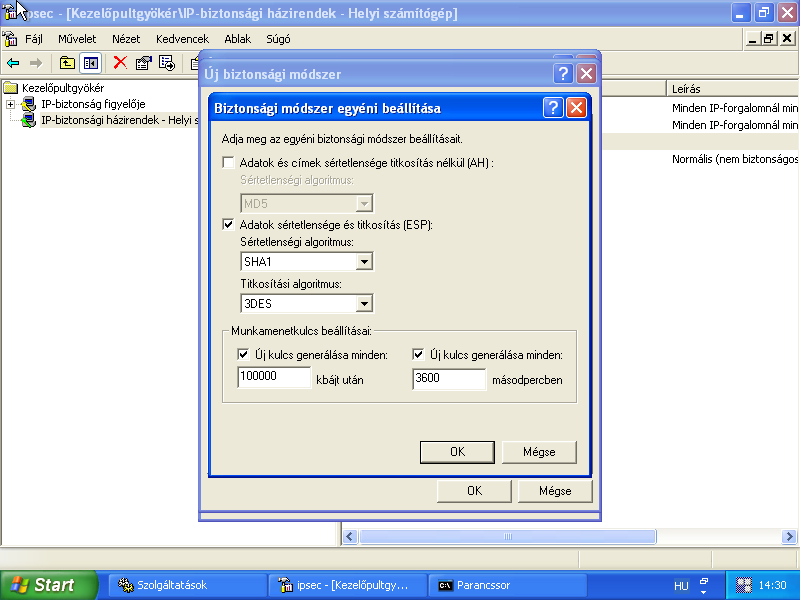

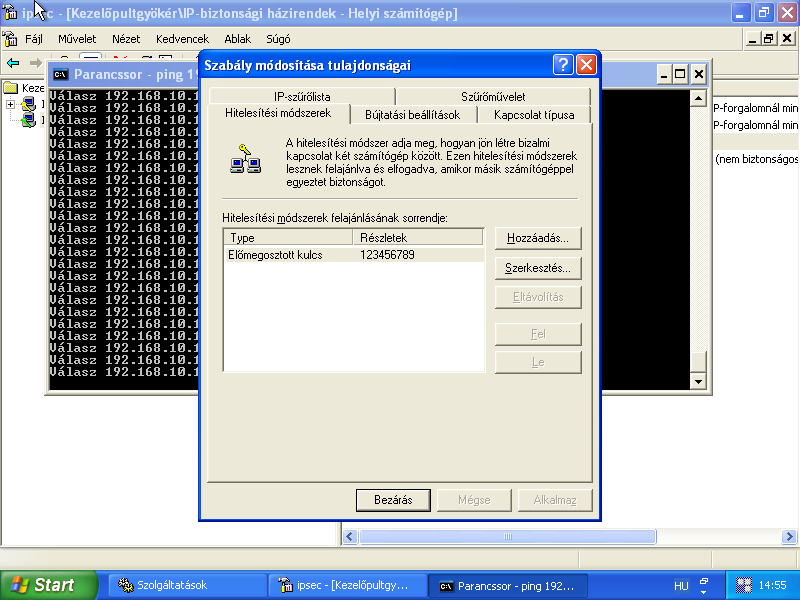

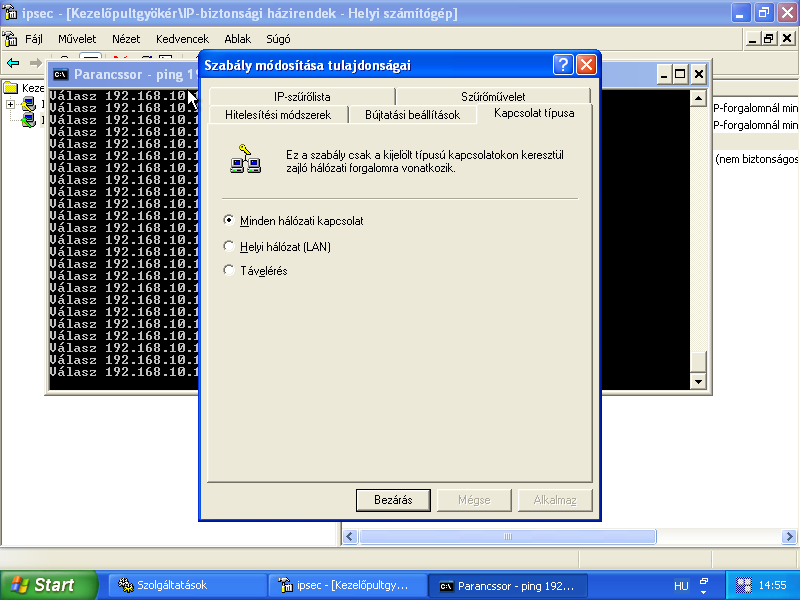

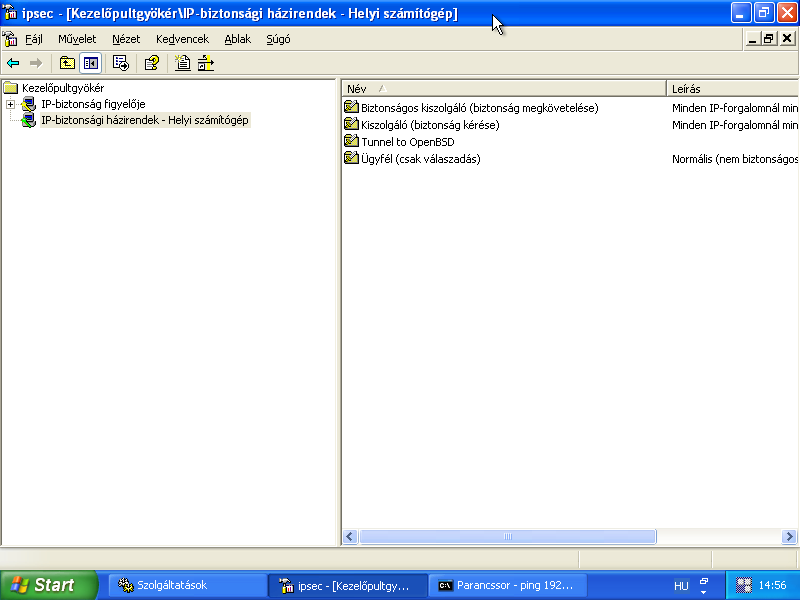

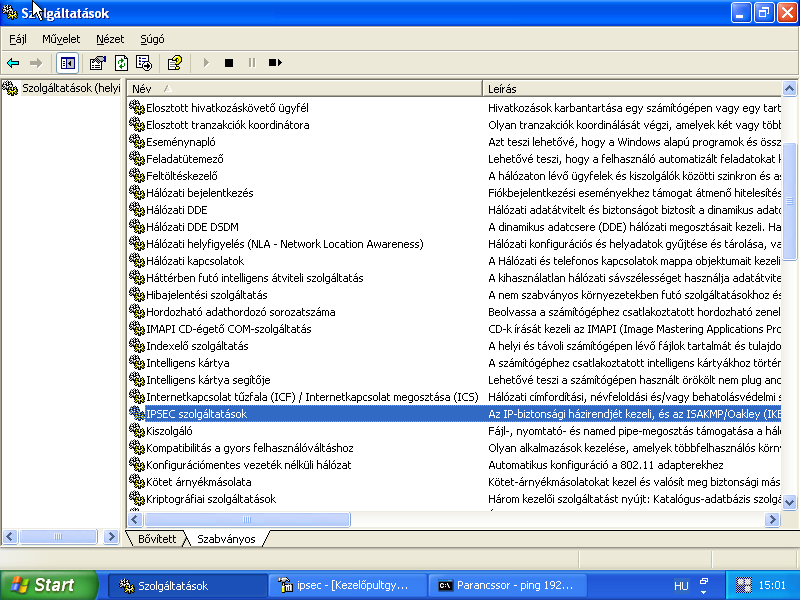

a 172.16.10.10 es a 172.16.10.13 kozott IPsec van a cikkben leirt modon (3DES/AES)

A nat sor igy nez ki (pf.conf):

nat on le1 from le2/24 to any -> le1

A windows gepen pingelem a www.google.com-ot

OpenBSD-n:

# tcpdump -i le2

tcpdump: listening on le2

22:17:27.623833 esp 172.16.10.13 > 172.16.10.10 spi 0x76DB5911 seq 794 len 92

22:17:27.706019 esp 172.16.10.10 > 172.16.10.13 spi 0x60E57B28 seq 788 len 92

22:17:28.610088 esp 172.16.10.13 > 172.16.10.10 spi 0x76DB5911 seq 795 len 92

22:17:28.690482 esp 172.16.10.10 > 172.16.10.13 spi 0x60E57B28 seq 789 len 92

22:17:29.596699 esp 172.16.10.13 > 172.16.10.10 spi 0x76DB5911 seq 796 len 92

22:17:29.670268 esp 172.16.10.10 > 172.16.10.13 spi 0x60E57B28 seq 790 len 92

22:17:30.655639 esp 172.16.10.13 > 172.16.10.10 spi 0x76DB5911 seq 797 len 92

22:17:30.729779 esp 172.16.10.10 > 172.16.10.13 spi 0x60E57B28 seq 791 len 92

22:17:31.641777 esp 172.16.10.13 > 172.16.10.10 spi 0x76DB5911 seq 798 len 92

22:17:31.720217 esp 172.16.10.10 > 172.16.10.13 spi 0x60E57B28 seq 792 len 92

22:17:32.630080 esp 172.16.10.13 > 172.16.10.10 spi 0x76DB5911 seq 799 len 92

22:17:32.706474 esp 172.16.10.10 > 172.16.10.13 spi 0x60E57B28 seq 793 len 92

22:17:33.633390 esp 172.16.10.13 > 172.16.10.10 spi 0x76DB5911 seq 800 len 92

22:17:33.754793 esp 172.16.10.10 > 172.16.10.13 spi 0x60E57B28 seq 794 len 92

22:17:34.670079 esp 172.16.10.13 > 172.16.10.10 spi 0x76DB5911 seq 801 len 92

22:17:34.746526 esp 172.16.10.10 > 172.16.10.13 spi 0x60E57B28 seq 795 len 92

^C

16 packets received by filter

0 packets dropped by kernel

Szerintem minden titkositva megy.

- A hozzászóláshoz be kell jelentkezni

ize. miert under construction az oldalad? En meglehetosen hasznosnak ereztem, hogy van...

- A hozzászóláshoz be kell jelentkezni

s/AES/SHA

- A hozzászóláshoz be kell jelentkezni

http://wplink.dyndns.org/vpn/

- A hozzászóláshoz be kell jelentkezni

Egyebket, hogy ha SSH Sentinel-lel csinalom meg a kapcsolatot, akkor nem megy titkositva a kifele a ket gep kozott a forgalom ha az internetet bongeszem NAT-on keresztul. Siman latom, h mit bongeszek. A ping (172.16.10.10 - 172.16.10.13) viszont titkositva megy. Erdekes...

- A hozzászóláshoz be kell jelentkezni

En is kiprobalom, kosszi mindenestre. Barmilyen ujdonsag van jelentkezek.

- A hozzászóláshoz be kell jelentkezni

Amúgy régebbi Window$ -okra (98, ME, 2000) van valami szabad IPSec megoldás, ami használható a példában található OpenBSD routerrel...?

- A hozzászóláshoz be kell jelentkezni

A windows 2000-nek is van mmc, esetleg jo ha frisited a rendszert -> Windows Update.

Hasznaltam 98/ME gepet SSH Sentinelel, semmi gond nem volt vele.

Ha pedig mas megoldast keresel ott van a poptop

- A hozzászóláshoz be kell jelentkezni

95, 98, ME-hez kell kliens, Win2k-hoz kell Windows 2000 High Encryption Pack [www.microsoft.com] (sp3-tol azt hiszem mar nem kell). termeszetesen win2k-n futnak a VPN kliens szoftverek.

egyebkent azt hallottam egy matavos routeres manustol, hogy a cisco fele VPN kliens szabadon letoltheto... ez igaz? tudja valaki?

- A hozzászóláshoz be kell jelentkezni

trey, nekem megvan a Cisco VPN Client 4.0 sajnos nem volt idom kiprobalni de ha szukseged van ra felrakom es leszeded.

- A hozzászóláshoz be kell jelentkezni

Cisco partner a ceg ahol dolgozom, ugyhogy megvan valahol egy support CD-n. Csak nincs idom elokeresni. :-D

Azert kiteheted valahova...

(egyebkent nem toltheto le ingyen, csak cisco partnerek es cisco termeket vasarlok tolthetik le/kapjak meg)

- A hozzászóláshoz be kell jelentkezni

trey mukodik a konfiguracio amit leirtal :) Nagyon orulok, ez nagy segitseg, nekem soha nem sikerult mmc-vel ezt megcsinalni.

Tud amit tud a windowsz :))

De van egy kerdesem ha tobb Windowsz kliensem van a 10.0 as halozatba , hogy tudnam megmodositani a filet mukodjon nekuk is, peldaul :

OpenBSD gateway : 192.168.10.1

Windows XP PC 1: 192.168.10.2

Windows XP PC 2: 192.168.10.3

- A hozzászóláshoz be kell jelentkezni

Innen [hunger.hu] letöltheted... ;)

- A hozzászóláshoz be kell jelentkezni

Mindegyik ugyanazzal a preshared key-yel authentikal? Vagy kulonbozo jelszavakkal?

A Phase 2-be a Connections helyett Passive-Connections kell, es utana az -ben (isakmpd.conf) fel kell sorolni a hostokat.

man isakmpd.conf

- A hozzászóláshoz be kell jelentkezni

igen sajnos az a baj, hogy mindegyik ugyanazal a preshared key-yel authentikal.

Gondolom itt csak a Certificate segit, utana nezek valami certificate modszernek, ugyanis tetszik a dolog latom mukodik.

- A hozzászóláshoz be kell jelentkezni

IPsec-connection -ben

akart lenni, csak benyelte a portal motor

- A hozzászóláshoz be kell jelentkezni

Hali!

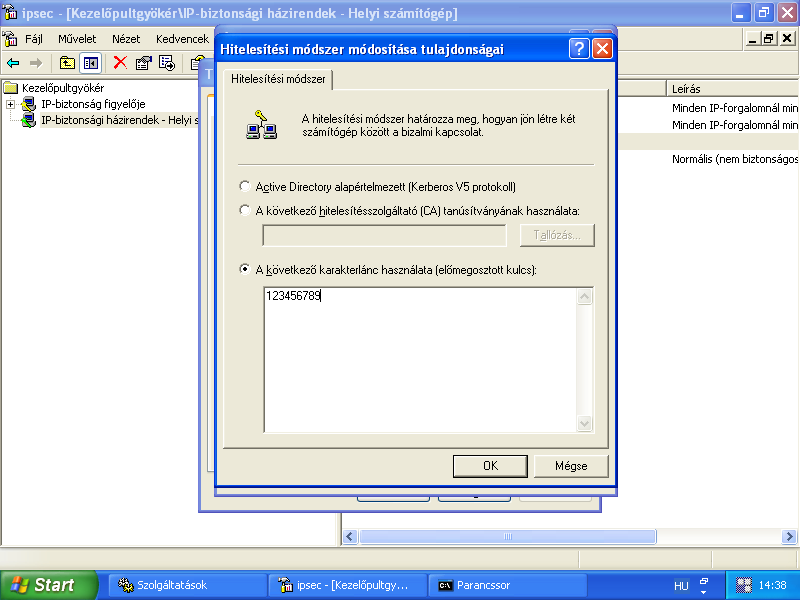

"Tehát a feladat a WEP kiváltása. Ehhez, hogy ne lőjünk ágyúval verébre, előmegosztott kulcsokat (pre-shared key - PSK) és tunnel módot fogunk használni. Használhatnánk certificate alapú VPN-t is, de érzésem szerint erre a feladatra bőven elegendő a pre-shared key alapú VPN."

A két lehetőség közül a WEP-et választanám, a PSK elég gyengusz. (De legalább nem manual...)

ISAKMP / OAKLEY / IKE - 3 külön dolog. ISAKMP/IKE kb. TCP/IP (vagy IP/TCP :) )

Jeleztél ADSL megosztást, stb.

Lehetne látni egy kis NAT-traversalt, IKE over TCP-t, stb? (Hogy a NAT-on keresztül is menjen.)

Van lehetőség PFS(Perfect Forfard Security) ill. Agressive mode kapcsolására?

Az IKE Phase2 kripto eljárásai mik lettek, s mit lehet beállítani?

Az induló kulcscsere melyik DH csoportot (mármint méret) használja?

köszi,

kisza

- A hozzászóláshoz be kell jelentkezni

Az IPSec minden esetben overhead, hisz bónusz bítokat rak az IP csomagba.

Sebesség: az AES gyorsabb, de a konfigodnál nem lesz érezhető. (Ma már standard gépen 1,6Gbps 3DES és 3Gbps AES lehetséges kártya nélkül.)

- A hozzászóláshoz be kell jelentkezni

>A két lehetőség közül a WEP-et választanám, a PSK elég gyengusz. (De legalább nem manual...)

szabad orszag ez, mindenki azt valaszt amit akar :-D

>Lehetne látni egy kis NAT-traversalt

A NAT-traversal kb. egy hete van a currentben [archives.neohapsis.com] (pontosan 2004/06/22 ota kiserleti jelleggel), de ha mukodni fog, akkor minden bizonnyal lathatsz majd...

> ISAKMP / OAKLEY / IKE - 3 külön dolog

Tudom, hogy kulon dolog, megis egyutt jarnak, es gyakran egykent emlegetik oket (hibasan)

>Az IKE Phase2 kripto eljárásai mik lettek, s mit lehet beállítani?

Az induló kulcscsere melyik DH csoportot (mármint méret) használja?

(erre a valasz szerintem benne van a cikkben)

Ezeket a Windows kliensre erted, vagy a kerdes arra iranyul, hogy az OpenBSD-s implementacio mit tud?

Ha a windowsos kliesre erted, akkor

MD5/SHA , DES/3DES a lehetoseg

mast nem nagyon tudsz mit allitani (AFAIK).

Egyebkent ha valami penzes klienset hasznalsz, akkor tudsz

DES/3DES/AES titkositast

MD5/SHA authenikaciot

Tunnel/Trasport modot

van FPS

stb. stb.

Diffie-Hellman Group 3DES_CBC/SHA eseten DH1024 (group2)

- A hozzászóláshoz be kell jelentkezni

Ebben az esetben mit nevezünk standard gépnek...? Én valami 400-500 -as cerkát gondoltam routernek... :)

- A hozzászóláshoz be kell jelentkezni

Kivancsi vagyok ha mindez mukodne ket OpenBSD kozott. Probaltam mar ket ISAKMPD-t osszehozni nem is volt gond de a NAT-os dolog nem mukodott. Most rakjak bele a NAT-Traversalt gondolom az megoldja a problemat.

- A hozzászóláshoz be kell jelentkezni

A standard gép kb. 2.8 PIV Xeon 1G ram.

(Standard gép mindig 1000 USD.)

- A hozzászóláshoz be kell jelentkezni

Köszi!

Igen, figyelmetlen voltam. (A konfigokat nem dekódoltma.)

- A hozzászóláshoz be kell jelentkezni

Jó... nekem a standard gép az, amit összerakok ADSL routernek most... és az nem ilyen lesz .)

- A hozzászóláshoz be kell jelentkezni

Tudom, hogy a cikk OpenBSD-hez készült, én mégis Linux-szal szeretném ugyanezt beállítani, mégsem jön össze a dolog követve a leírást. Amint engedélyezem a windowsos (XP) gépen az IPSec-et, megáll minden LAN-forgalmam "Negotiating IP Security." sor ismétlésével. Mi lehet a hiba?

Linux 2.6.7, Debian sid, isakpmd 20040204-1

Logot tudok mutatni (:

Köszi a segítséget

Previ

- A hozzászóláshoz be kell jelentkezni

isakmpd elindult gond nelkul?

Ezek be vannak forditva a kernelbe?

[*] IP: AH transformation

[*] IP: ESP transformation

[*] IPsec user configuration interface

[*] Null algorithms

[*] MD4 digest algorithm

--- MD5 digest algorithm

--- SHA1 digest algorithm

[*] SHA256 digest algorithm

[*] SHA384 and SHA512 digest algorithms --- DES and Triple DES EDE cipher algorithms [*] Blowfish cipher algorithm

[*] Twofish cipher algorithm

[*] Serpent cipher algorithm

[*] AES cipher algorithms

[*] CAST5 (CAST-128) cipher algorithm [*] CAST6 (CAST-256) cipher algorithm [*] ARC4 cipher algorithm

[*] Deflate compression algorithm

(persze az algoritmmusok kozulcsak az kell, amelyiket hasznalni akarod, debugra erdemes beforditani mindegyiket, aztan majd kiszeded ami nem kell)

Az isakmpd daemont igy inditsd:

isakmpd -d -D A=99

ez a max. log level, probald pingelni a gw-t es nezd mit logol.

erdemes meg a

tcpdump -ni eth0 host kliensneve

parancsot futtatni.

- A hozzászóláshoz be kell jelentkezni