Volt már GOOGLE CSALÁS a 2025. március 14-május 31-közötti ügyek ELŐTT IS!

2019 és 2024-között, amikor az MBH BANK létrejött, Előbb Magyar Bank Holding néven majd MBH, majd MBH BANK -ra váltva és az átalakulás közben is történt egy csomó káresemény.

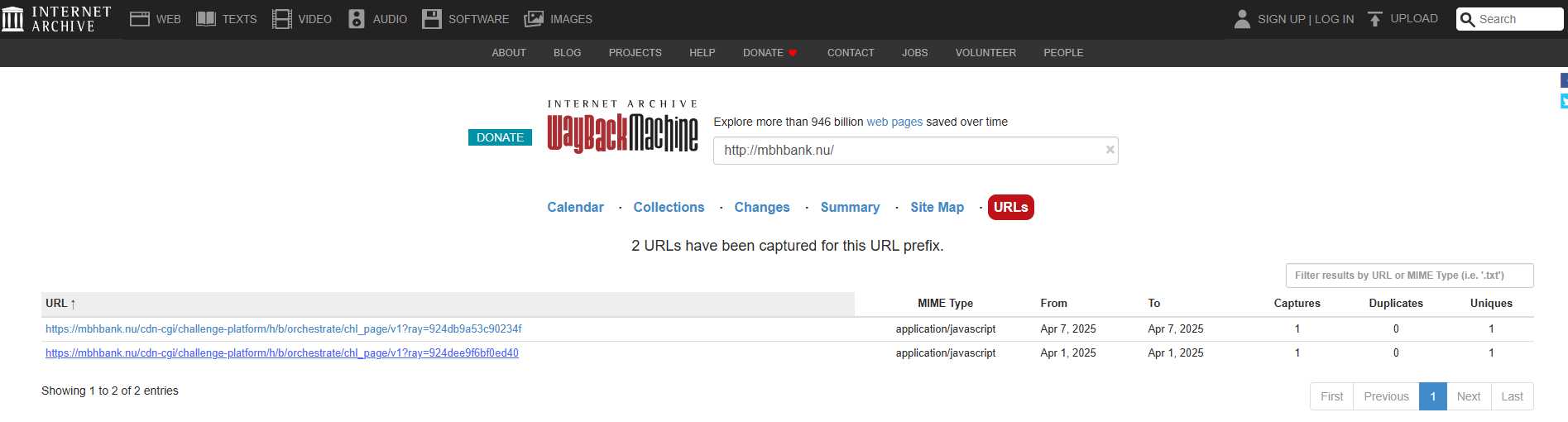

2019-től az összes Budapest Bank, MKB és Takarék ügyében megjelent sajtó anyagot, szálanként összeszedtük. A cikkeket alaposan áttanulmányoztuk, és egyenként elemeztük őket a phishing támadások motívumai, elkövetési módjai és lehetséges károsult események szempontjából. Az elemzés során kiemeltük azokat a mintákat, amiket a bankok IT szakembereinek (az MKB, Budapest Bank és Takarékbank esetében) fel kellett volna ismerniük az MBH Bank (Magyar Bankholding) egyesülése előtt (ami 2022. március 31-én történt).

Ezek a motívumok főként a visszatérő csalási technikák, a banki változások kihasználása és a technikai gyengeségek (pl. ügyféloktatás hiánya, hamis domainek monitorozása.

2019 és 2024 között sok minden történt a Budapest Bank, az MKB és a Takarékbank körül.

Márkaváltás, appcsere, összeolvadás. És közben rengeteg csalás, phishing, kamudomain, átverős SMS, károsultak tucatjai, százai.

Mi ezeket nem csak olvasgattuk, hanem összegyűjtöttük, kielemeztük. Minták, ismétlődések, tipikus elkövetési módok.

Az egyesülés mint "csali": A banki változások (pl. merger) mindig növelik a phishing kockázatot, mert a csalók kihasználják az ügyfelek bizonytalanságát (adatfrissítés, jelszóváltoztatás).

Az IT-nek előre kellett volna modelleznie ezt, pl. ügyfélkommunikáció erősítésével vagy monitorozással.

Az IT-s szemnek sok minden ismerős lehetne: hibás redirectek, gyenge ügyféltájékoztatás, új arculat kihasználása, domainfigyelés hiánya, stb.

A KÉRDÉSEINK:

1. Ezeket tényleg nem lehetett volna előre látni?

2. Vagy belülről mindig máshogy néz ki a rendszer, mint kívülről?

3. Ha te ott lettél volna, észreveszed? Szólsz? Teszel valamit?

4. TÉNYLEG NEM LEHET EZT ÉSSZEL MEGELŐZNI? VAGY CSAK A TÖBB MILLIÁRD KÁR, LEHÚZÁS, ÚJRA ÉS ÚJRA ÉS MEHETNEK AZ ÜGYFELEK A ...?

Nem akarunk bűnbakokat keresni. Nem érdekel minket az sem, hogy ki mit rontott el. De az biztos, hogy erről beszélnünk kell!

Mert az ember néha úgy érzi, mintha csak a szaró galamb után rohangálnának a BANK-ok seprűvel, hogy legalább ne lépjen bele senki.

De nem lenne ideje végre megnézni, hol jönnek be ezek a galambok, és rakni egy rácsot az ablakra?

Valóban nincs megoldás ezeket ésszel kezelni és megállítani?

...vagy nem marad más mint a tudodki.hu?

( ..és emberek vagyunk (nem Ai). Az Adhoc Support CIC akik a legutóbbi MBH BANK Google csalás média narrációját összehozták és a végén kikaparták a nettó 70%-ot 3 hét alatt a károsultaknak.

Szóval ha segitséget kapunk, lehet pont te irsz történelmet velünk! Az is lehet, hogy segitségeddel pont a rokonodat mented meg a jövőben egy ilyen csalástól, mert mi megyünk tovább és teszünk az emberekért..Te?)