Hogy is kezdődhetene ez a rövid blogom netalán úgy mint az előző? Mivel semmi se változott 1+ év alatt így tessék jöjjön a bevezetés:

"Picit elegem lett hogy senki nem csinál semmit a mostani Spam campaign ami magyarok ellen megy. Bár értem is a dolgot mert ha lejelented hogy erről meg arról van tudomásod akkor magyarázkodnod kell itthon hogy mit miért hogyan, és a legkevésbé érdekli az embereket maga a bűncselekmény és a lopott kártya adatok."

Néha szoktak unalmas napjam lenni ezért találtam egy csoportot a facebookon ami magyar online csalásokkal foglalkozik. Beléptem és hát elkezdtem embereknek segíteni. (Én hülye)

Annyira sikeres volt hogy az admin bannolt onnan mert hogy én túl sokat tudok és gyanus neki hogy én magam is csaló vagyok. (Ne keresd a mondatban a logikát).

Innen is üdvözlöm a szellemi képességeit az adminnak (Attila), aki próbálta nekem elmagyarázni mint PÉK vagy nem is tudom mi a munkája hogy amit Ő nem ért az törvényt sért és szerinte az adatvédelmi törvényt is sérti.

Na de anno onnan is gyűjtöttem a csalásokat és így ugrottam neki a rendőrséginek:

Ki ne kapott volna a campaignből ahol a magyar rendőrséget hamisítják meg?

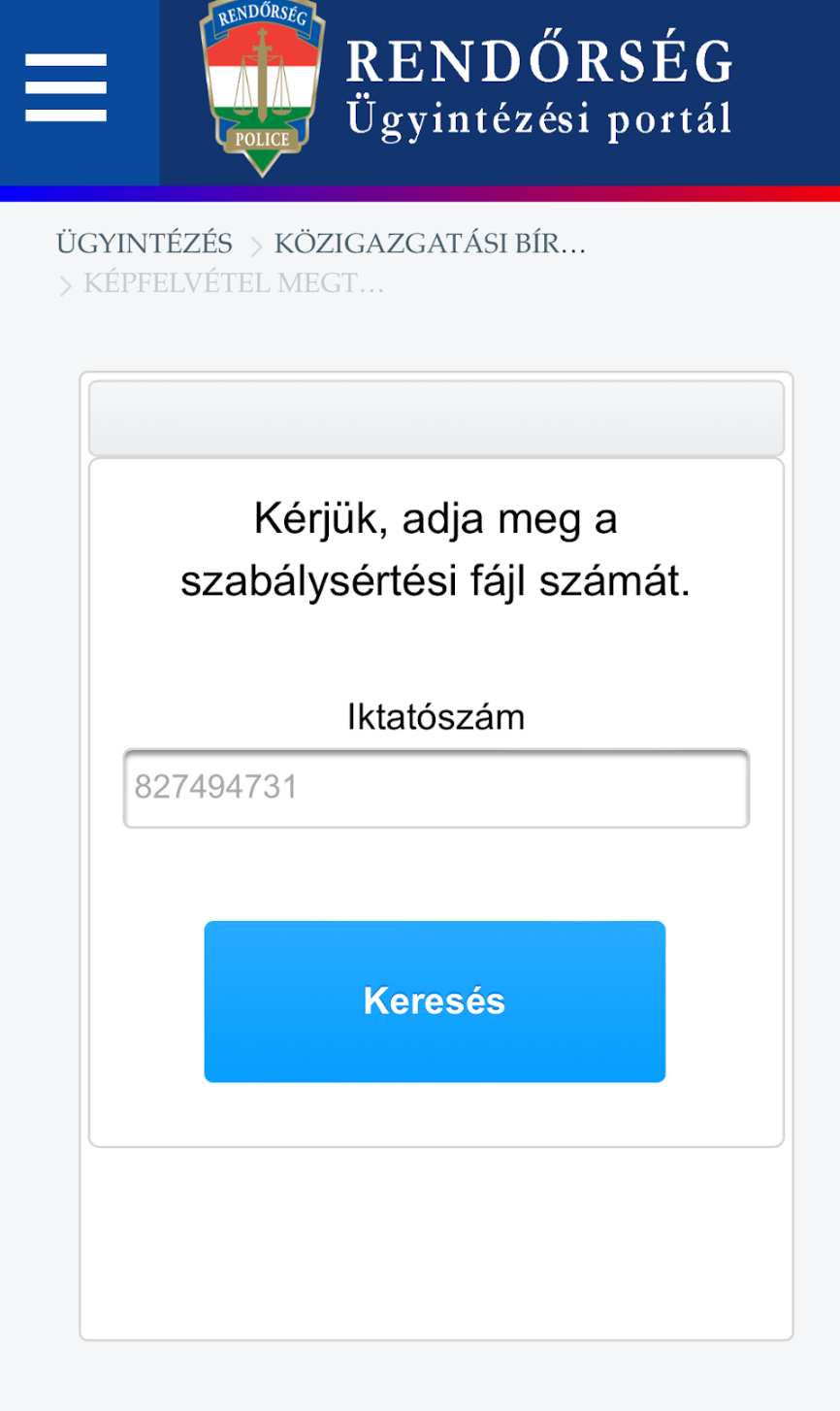

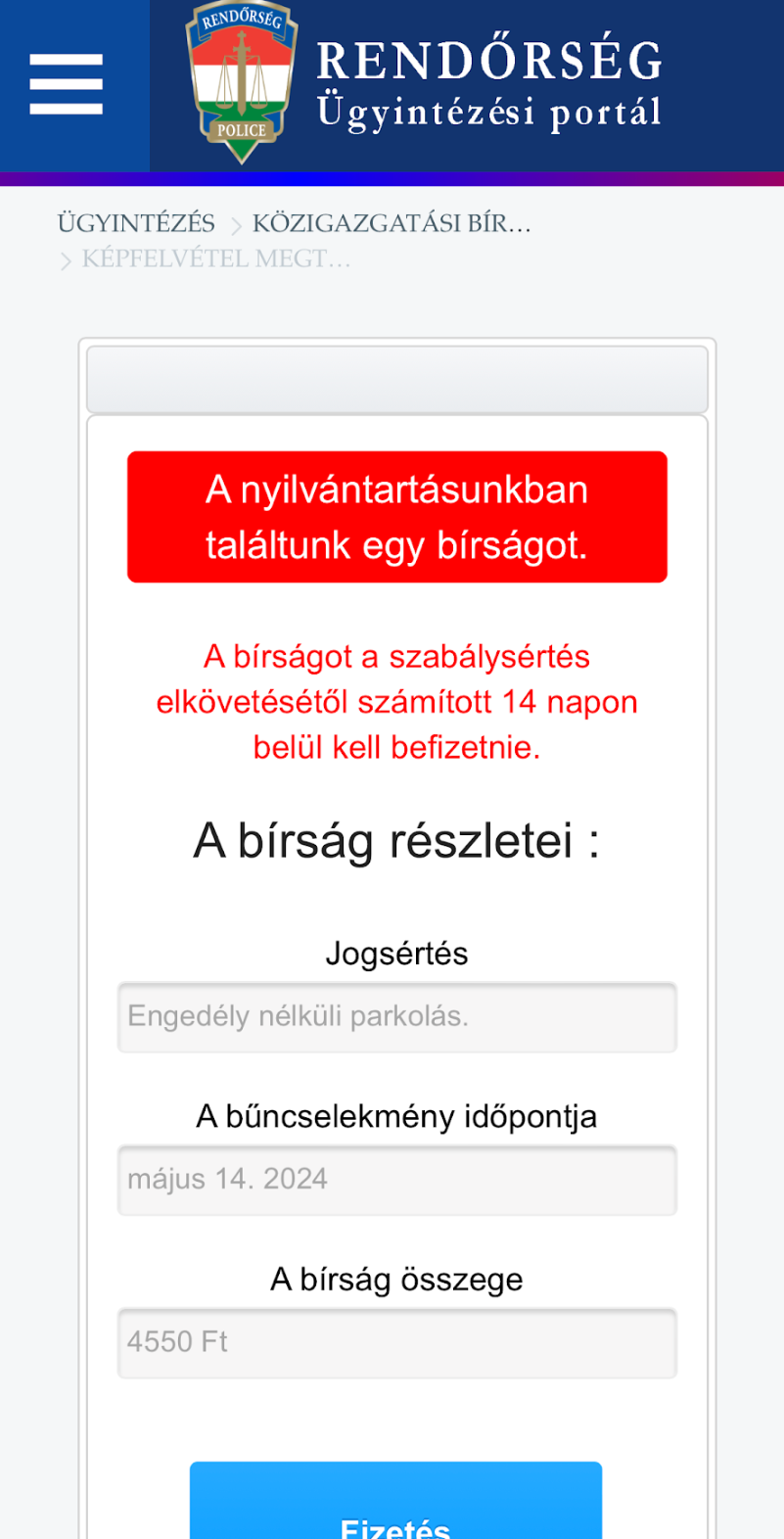

~ 2023 november közepe óta megy különböző campaign ami a magyarokat targeteli azzal hogy gyorshajtás vagy parkolási bírság befizetésére kér.

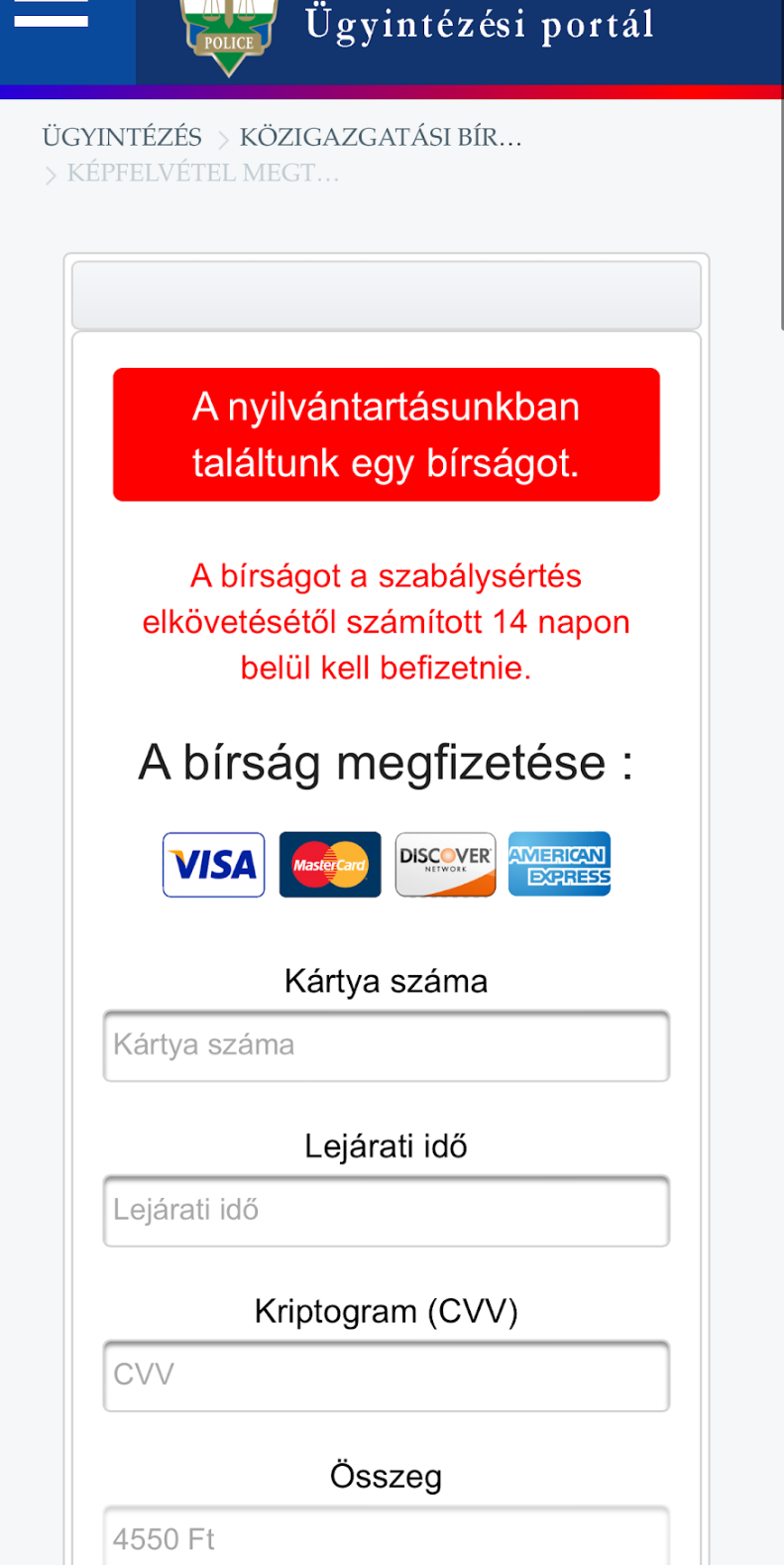

A séma ugyanaz. SMS (Legtöbbször francia számról) -> Kamu rendőrségi oldal -> add meg a kártya adataid -> telegram exfil -> google pay vagy apple pay csatlakoztatása a kártyának -> pénz költés

Használt domainek:

| rendorseg[.]info |

| rendorseg[.]net |

| rendorsegfizetes[.]com |

| XXXXXXXXXXXXXXXXXXXX |

| rendorseg-hu[.]com |

| rendorseg-hu[.]info |

| rendorseg-hu[.]net |

| rendorseg-hu-infos[.]com |

| rendorseghu-portal[.]com |

| rendorsegi[.]com |

| rendorsegi-birsagportal[.]com |

| rendorsegi-hu[.]net |

| rendorseg-info[.]com |

| rendorseg-info-hu[.]com |

| rendorseg-infos[.]com |

| rendorseg-infos-hu[.]com |

| rendorseg-portail-ugyinyezes[.]com |

| rendorsegportal[.]com |

| rendorseg-portal[.]com |

| rendorsegportal[.]info |

| rendorsegportal-fizetes[.]com |

| rendorsegportal-help[.]com |

| rendorsegportal-hu[.]com |

| rendorseg-portal-hu[.]com |

| rendorsegportal-hu[.]info |

| rendorsegportal-info[.]com |

| rendorsegportal-infos[.]com |

A phishing oldal step by step ha kitöltöd

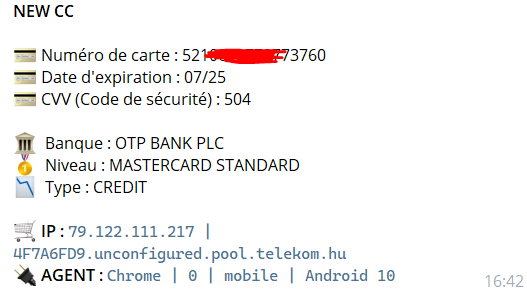

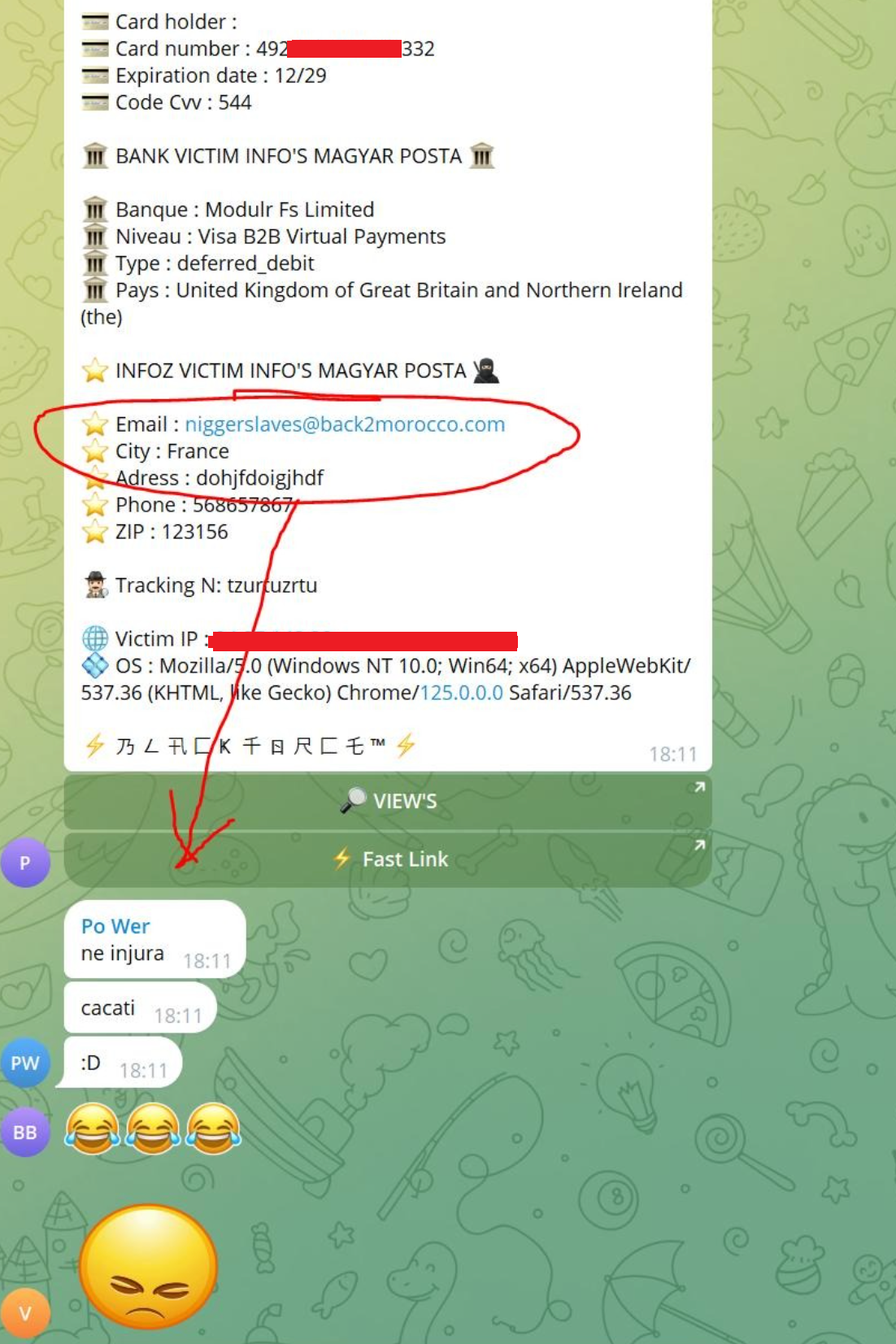

a lopott adat megy telegramra és ott használják.

Egy kis szerencse és elég sokat meg lehet tudni a csoportban lévő emberekről pl hogy ki az admin (Fontos kiemelni ez csak 1 darab oldalhoz tartozó adatmennyiség!!!Természetesen a többiről is van csak nem akarok untatni senkit.):

- Stolen credit cards: 977

- People in the group: 3

- Admin: zezzzuhq

- Phone number: +32 490 46 21 18 (VIBER positive!)

- Telegram Server: DC4 (Europe server, Amsterdam)

- language code: fr

- Admin IP: 92.184.108.161 | 92-184-108-161.mobile.fr.orangecustomers.net

- Associated date: ???

- User Agent: Safari Mobile | 17.4 | mobile | iOS 17.4

És még egy pici telegram csel és azt is hogy milyen csoportokban van benne az ember:

- FICHA FRANCE ??

- @zonedark0 DARKZONE - GROUPE D'ENTRAIDE

- @chezaraxys ? - Chez Araxys

- @ChezDarkSide Chez DARKSIDE ?

- @chezprofesseur ? - Chez Professeur

- @ChezSpleencard Chez SpleenCard ? Store FR ??

- @fakevisa1 توزيع ارقام وهمية عالميه

- @scammeur75 Local scamming ?‼️?

- Rap FR chat

- @CHEZCARDSTONE CHEZ CARDSTONE???

- ?☠️ DARK ZONΞ | GROUPE D'ENTRAIDE ??

- Chez CA$H

- @sappam1 ???????? ?⚔️

- @scammingshitzz DRAKO STO?!!

Mivel 99,9%ig biztos vagyok benne a szokásos Franciaországban lévő Moroccoi emberek így egy hogy is mondjam szépen pszichológiai cselt használok. Amolyan kikényszerítem a reakciót hogy leleplezzék magukat.

Így küldök nekik a telegram csatornájukra valami DURVÁT meghökkentőt (>>>>>amitől én is elhatárolódom<<<<) de mindenképp reakciót akarok belőlük kiváltani hogy maguk vallják be a reakcióval hogy kik ők.

És nem is kell több, teli találat hogy kik ők. Igen franciaországban, és igen moroccobol jöttek. Természetesen ugyanígy megnézem nem csak az admint hanem azokat is akik a csoportba vannak.

Mint rendes polgár aki a pozitív karmáért csinálja ezt természetesen lejelentette. Rendőrség, otp, HUNcert, minden ami kell.

- Rendőrség visszajelzés minimum 10 próbálkozás után: __________________

- OTP visszajelzés 2 próbálkozás után: _______________

- HUNCert visszajelzs első próbálkozás után: "Köszönjük a jelzését, intézzük."

Bár már az előző postás dolgoakt is lejelentettem velük se történt semmi. Ugyanazok az emberek ugyanazt csinálják. Látom aktívak telegramon. Ebbe az a fura hogy EU-ba vagyunk vagy mifene, van Europol és a társa, jogsegély és még rengeteg ilyen fancy szó. Miért nem csinálnak semmit? Értem én hogy nincs idő ilyenre csak politikai dolgokra mert ezek elvesznek a fontos miniszteri fenyegetések mellett amit Marika írt facebookon.

Most így hasra ütve azért bőőven nem a százas lopott kártyaadatokról beszélünk... meg nem pár ezer. Egyszerűen nem értem mit nehéz megugrani ebben. És ez nem sarcasm, tényleg érdekel mi az akadály.

==========================================================

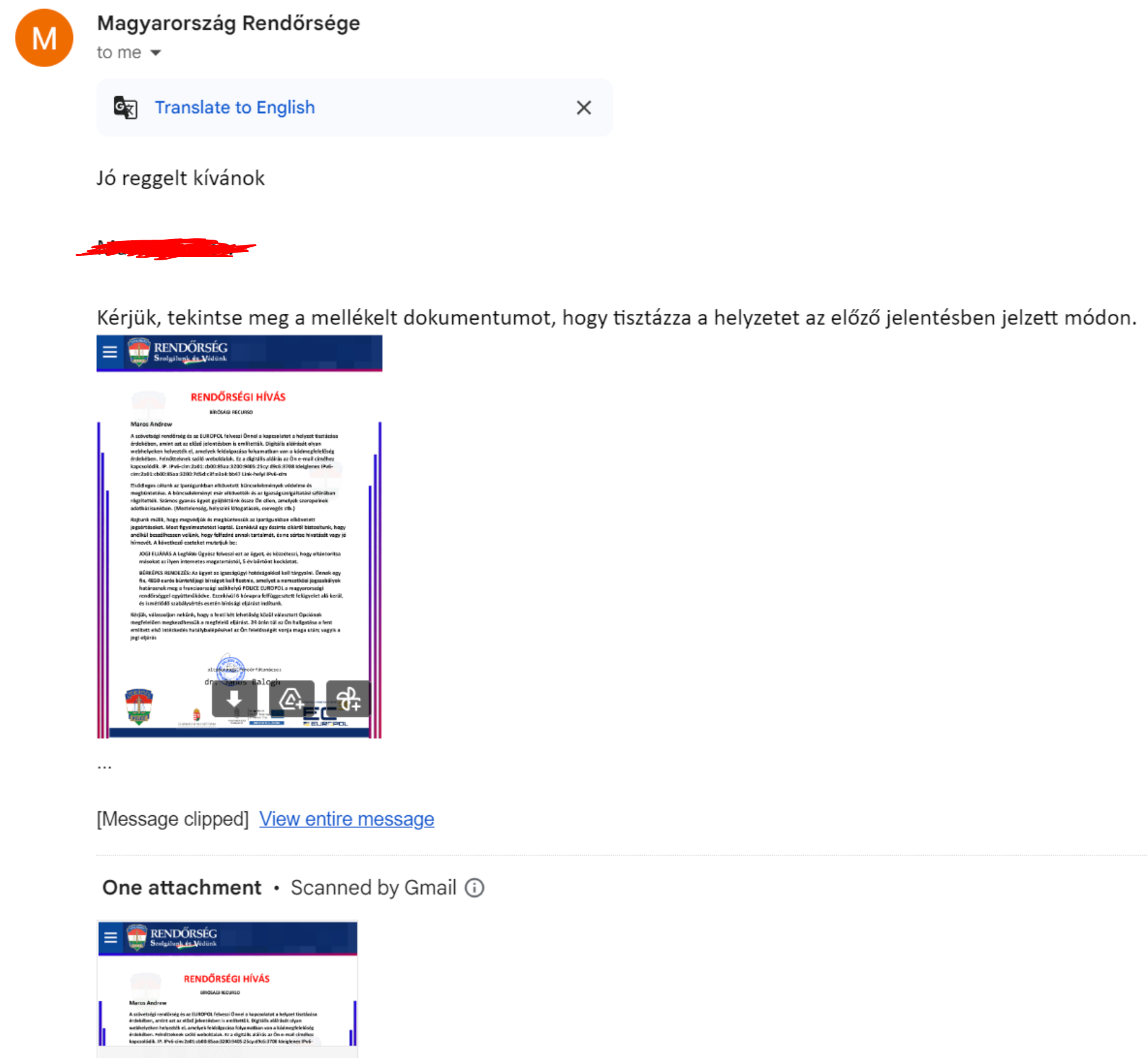

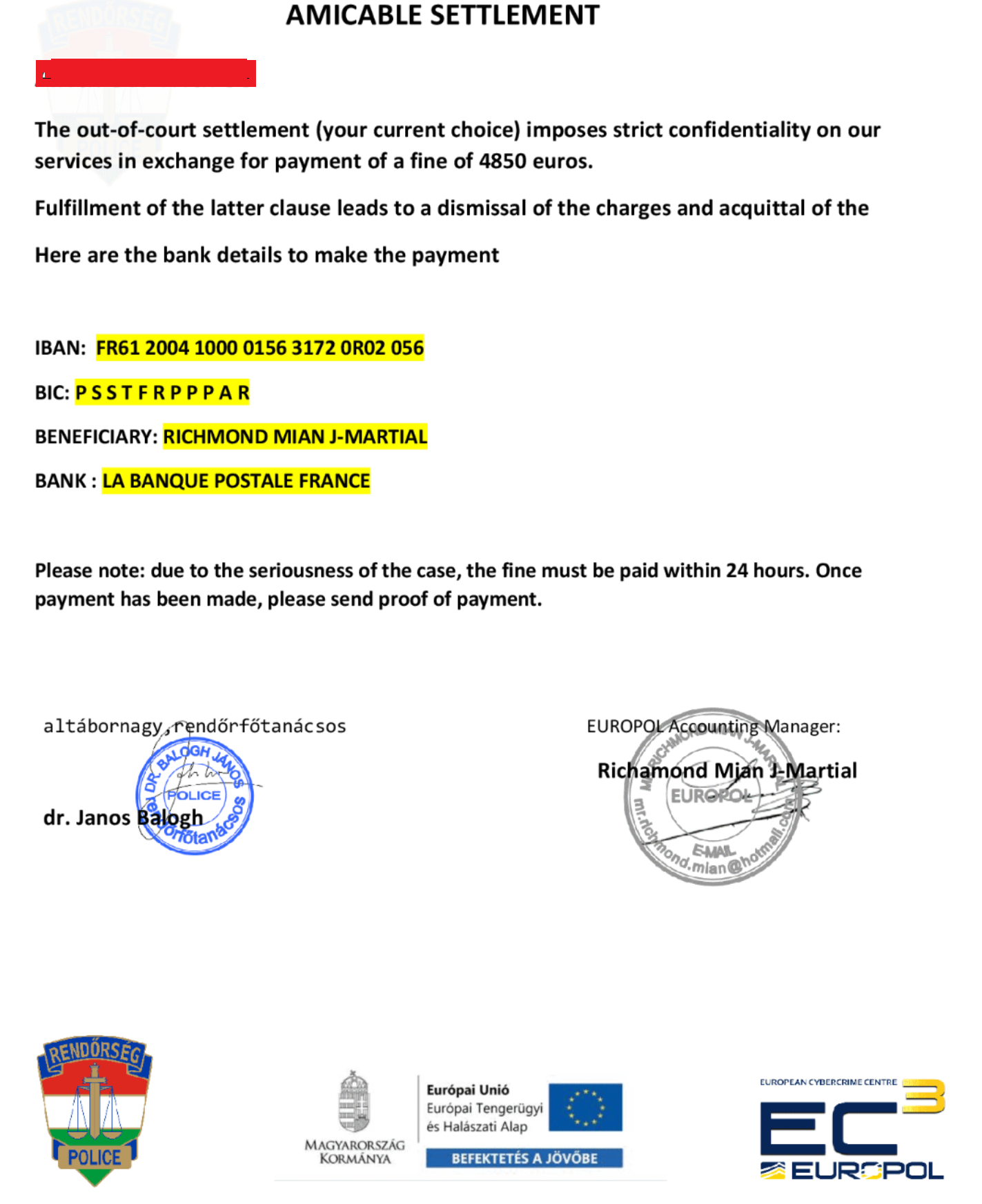

Fontos hogy ez az ügy nem a Gyerekpornós zsaroló emailes csalás ahol a rendőrség egyik vezetőjét "hamisítják" meg. (Nem mintha abból lett volna valami......)

Az ez volt:

Ahova a pénzt kérték:

A tettes:

- Date/Time 2024-01-16 20:50:25 UTC

- IP Address 102.67.201.230

- Country Ivory Coast, Abidjan

- Timezone Europe/Paris GMT+1

- User Time Tue Jan 16 2024 21:50:20 GMT+0100 (heure normale d’Europe centrale)

- Language fr-FR

- Screen Size 1366 x 768

- User Agent Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/109.0.0.0 Safari/537.36

(Mielőtt jön majd a kérdés, igen ez is mind le volt jelentve.)

Ezt tényleg értem miért nem lett semmi mert olyan helyen van a tettes hogy nem tudják elérni okés. Értem. De a Franciaországban lévő csalokkal miért nem csinálnak semmit? ki az aki nem végzi a munkáját? Miért nem jó nekik ha megjelenik a nemzetközi hírekben hogy milyen ügyesek voltak? Illetve nincs bennük a logika hogy ha elkapnának egy csapatot akkor azonnal híre menne és kevesebb magyar csalás lenne?

(Megkérdeztem egy rendőr ismerősöm akinek az egyik vezető azt mondta ez nem számít csalásnak ha ellopják a kártyaadatod és nincs feljelentés miatta, és nem tudjuk bizonyítani hogy felhasználták a kártyaadatokat lopásra.

Itt gondolkodjatok el rajta mennyire művelt, helyénvaló és etikus emberekről beszélünk....)

És gratulálok nekik mert most volt pár tényleg tökjó ügy amit megoldottak ha valaki olvasta az Ukrán call centert és társait.

Az hogy az OTP miért nem reagált azt pedig ne kérdezzétek nem tudom. Bizos nagyon elfoglaltak a revolut elleni campaignekkel.

A cikk nem ekézés képpen készült, hanem mint egy constructive bejegyzés hogy ott van 1 karnyújtásnyira a sikerélmény és hogy jót tegyél. Csak meg kéne lépni. Illetve mert szeretném hogy emberek tudják kik akik a hazájukat és őket támadják és próbálják az adataikat és pénzüket ellopni.

Néha olyan érzésem van mint mikor az NKH-val küzd az ember hogy van egy autod ami KIVÉTEL NÉLKÜL az egész világ minden egyes országában legális és forgalombahozható, de van egy fránya kivétel hogy hol nem. Üdv az örszágunkban.

Még egy gyors szerkesztés: Ez a blog adatok mix-éből és ügyek mixéből lett összerakva! Direkt!

(Amennyiben bármilyen szinten a HUP adminja nem találja a cikket kompatibilisnek az oldal tartalmával, vagy valami nem okés mert "túl részletes" akkor a cikk nyugodtan törölhető)