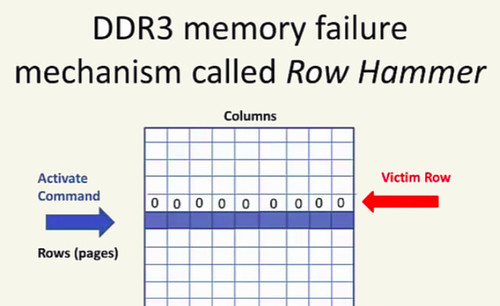

"Rowhammer" probléma

A tudomány jelen állása szerint ez fizikailag nem károsítja a memóriacellákat. A probléma előállhat rosszindulatú tevékenység, de akár szabályos működés közben is. Szabályos működés közben a "rowhammer" problémát akár a szemaforok használata is előidézheti.

A Google biztonsági csapata azonban felfedezte, hogy a "rowhammer" problémát privilégiumszerzésre irányuló támadásokban is fel lehet használni. Több laptopot is megvizsgáltak és arra jutottak, hogy egy részükön jelentkezik a probléma.

A Google Project Zero csapatának tagjai két működő privilégiumszint-kiterjesztést lehetővé tevő exploitot is készítettek a probléma demonstrálásra. Az egyik exploit 64 bites Linuxon "rowhammer"-okozta bitátfordulást használ fel kernel szintű privilégiumokhoz való jutáshoz.

Linkek:

- Project Zero - Exploiting the DRAM rowhammer bug to gain kernel privileges

- Unexplained memory errors in your DDR3 design? Maybe it’s “Row Hammer.” Yet another thing to worry about

- DDR Detective - Validation, Test and Performance Characterization of DDR Memory Subsystems

- Mitigations Available for the DRAM Row Hammer Vulnerability

- A hozzászóláshoz be kell jelentkezni

- 7827 megtekintés

Hozzászólások

Lehet csak a hozzá nem értésem végett - de számomra az nem világos, hogy virtualizált (xen, vmware) környezetben is működik-e ez a 'bug'?

Tehát lehet-e ilyen módon ráhatása egy virtuális gépnek a fizikai memóriára?

--

zrubi.hu

- A hozzászóláshoz be kell jelentkezni

Lehet.

Amit nem lehet megirni assemblyben, azt nem lehet megirni.- A hozzászóláshoz be kell jelentkezni

Átüt a tinta a Turing-gépben. :)

- A hozzászóláshoz be kell jelentkezni

Nem, virtualizálva nem működik mivel a ram címekhez nincs közvetlen hozzáférés.

Ha nincs ECC vajon a zram önmagában védelmet jelent?

- A hozzászóláshoz be kell jelentkezni

Érdekes. Ecc-t mindenbe.

- A hozzászóláshoz be kell jelentkezni

Az használ ez ellen?

- A hozzászóláshoz be kell jelentkezni

--

trey @ gépház

- A hozzászóláshoz be kell jelentkezni

A "victim" jó eséllyel paritás hibás lesz, amit az ECC korrigál 1 bitig vagy hardver leállást okoz privilégium szint emelés helyett.

- A hozzászóláshoz be kell jelentkezni

Nem tudom elképzelni, hogy hogyan tudna 1 bitig korrigálni.

- A hozzászóláshoz be kell jelentkezni

Hamming kód vagy triple modular redundancy segítségével.

- A hozzászóláshoz be kell jelentkezni

Saccra nem ezeket használják, hanem a mátrix paritást. Vagy a mátrix paritás egyfajta Hamming-kód lenne?

Szerk.: tévedtem, lejjeb van egy link, amelyik szerint "distance 4" kódot használnak, ami egy Hamming-kód.

- A hozzászóláshoz be kell jelentkezni

Ezért kellene tarkón vágni az Intelt, hogy a mobil és a desktop processzorai még mindig nem támogatják az ECC-t...

- A hozzászóláshoz be kell jelentkezni

Szerinted az emberek kifizetnének plusz 5% plusz pénzt érte?

- A hozzászóláshoz be kell jelentkezni

Ha csak +5% lenne, siman.

ECC -n enterspajz sap van, joval tobbe kerul.

- A hozzászóláshoz be kell jelentkezni

Esélyes, hogy ott van bennük, legalábbis desktopon, csak le van tiltva.

Annó már az 440LX chipset is támogatta az ecc-t, emlékszem '99-ből az ilyen alaplapomra. Azok kifejezetten belépő szintűnek voltak eladva és akkoriban mégis tudták. Szóval a butítás inkább csak üzleti döntés, hogy ne építsenek normál procira szervert vagy munkaállomást, helyette vegyenek sokkal drágábban olyat, amiben nincs letiltva.

Egyébként intelnél rákeresve látszik ,hogy össze vissza van az ecc támogatás, van olyan atom és celeron is, amiben meghagyták a memóriavezérlőben.

http://ark.intel.com/search/advanced?s=t&ECCMemory=true

- A hozzászóláshoz be kell jelentkezni

Tisztában vagyok vele, hogy pusztán üzleti döntés és piac szegmentálási célokat szolgál, ezért tartom undorítónak a dolgot...

A régi alaplapokon még az északi hídon volt a memóriavezérlő, amióta a processzorba integrálták, azóta vágta meg az Intel különösen az ECC támogatását (de már a P4-eknél elkezdték ezt, ha jól emlékszem).

Az ECC-t támogató Atom processzorok a szerver és a telekommunikációs területeket célozzák meg, ahova nyilván nem tudják nélküle eladni. Van néhány újabb Haswell szériás processzor, amelynél valóban íják az ECC támogatást, de egyrészt érdemes az ark.intel.com információit óvatosan kezelni, mert üzleti célokat szolgál és nem pontos technikai adatokat tartalmaz (többször találtam már pontatlanságokat a leírásokban), másrészt jól mutatja, hogy nincs egyértelmű elhatározásuk továbbra sem az ECC mellett a Haswell óta, hisz az újabb mobil Broadwell processzorokban továbbra sincs hozzá támogatás. Kiváncsi leszek, hogy a desktopban lesz-e, de kevés esélyt látok rá...

http://ark.intel.com/search/advanced?s=t&CodeNameText=Broadwell&ECCMemo…

- A hozzászóláshoz be kell jelentkezni

- A hozzászóláshoz be kell jelentkezni

Ez nem mond ellent annak amit írtam.

- A hozzászóláshoz be kell jelentkezni

Engem nem ez lep meg. Sokkal furcsább számomra, hogy a

számítógép egyáltalán működik. Annyi biszbasz van benne,

hogy szinte hihetetlen, évekig teszik a dolgukat.

> Sol omnibus lucet.

- A hozzászóláshoz be kell jelentkezni

+1

--

NetBSD - Simplicity is prerequisite for reliability

- A hozzászóláshoz be kell jelentkezni

Boldogok a ...

- A hozzászóláshoz be kell jelentkezni

Már ezen a kijelentésen is túlment az idő. Egy kocsiban szerintem simán lehet 30-40 párhuzamosan dolgozó mikroszámítógép, amelyik dumál egymással.

Nem azon kell csodálkozni, hogy mennek, hanem hogy eközben még hálózatba is vannak kötve és pofáznak egymással.

A kínaiak már a gagyi voltmérőkbe is számítógépet raknak, ADC-vel mintavételez, az eredményt meg nyomja a 7 szegmenses kijelzőre. 300 Ft-ért szállították nekem ki postaköltséggel együtt.

:)

- A hozzászóláshoz be kell jelentkezni

Néha úgy érzem hogy a többi szakmámból kéne inkább megélnem... ehe.

- A hozzászóláshoz be kell jelentkezni

Ez azért olyan szép, hogy már-már művészet.

- A hozzászóláshoz be kell jelentkezni

Minden szakmát lehet olyan szinten művelni, ami már-már művészet. Sajnos nagyon kevesen jutnak el ilyen szintre. Én sem fogok soha :)

- A hozzászóláshoz be kell jelentkezni

azt nem értem, hogyan tudják kontrollálni a PTE-knél a bit flipeket? mert azért ha egy high bitet flipelnek ami kimutat a memóriából, akkor annak gondot kéne okoznia, nem?

- A hozzászóláshoz be kell jelentkezni

Ez van ha az MCU IP az NSA -tol jon :)

Amit nem lehet megirni assemblyben, azt nem lehet megirni.- A hozzászóláshoz be kell jelentkezni

Tök jó. Nagy öröm, hogy ilyen gyorsan fejlődünk, és a hardver egyre gyorsabb és megbízhatatlanabb alattunk, amit az egyre lassabb és megbízhatatlanabb a szoftver ellensúlyoz... (Mindjárt megkérdem a rendszergazdától maradt-e még egy kis ferrites memória: amit abban tárolunk, az mindent túlél. Mondjuk a kiolvasást pont nem, de ne legyünk telhetetlenek.)

- A hozzászóláshoz be kell jelentkezni

- A hozzászóláshoz be kell jelentkezni

Most úgy érzem magam, mint az a bizonyos Józsi bácsi a repülőn: erre azért nem számítottam.

tr '[:lower:]' '[:upper:]' <<<locsemege

LOCSEMEGE- A hozzászóláshoz be kell jelentkezni

Hogy halad a memrisztor-alapú gépek kutatása?

- A hozzászóláshoz be kell jelentkezni

Röviden el tudná magyarázni valaki, hogy egy ilyen hiba hogyan használható ki? Hogyan lehet privilégiumszerzésre használni?

Előre is köszi.

----

"Mert nincs különbség: mindenki vétkezett, és híjával van az Isten dicsőségének. Ezért Isten ingyen igazítja meg őket kegyelméből, miután megváltotta őket a Krisztus Jézus által." (Róma 3.22-24)

- A hozzászóláshoz be kell jelentkezni

szerez egy page tablet magának amire van read/write access, ezen keresztül pedig úgy módosít akármilyen memóriát a gépen ahogy csak akar

- A hozzászóláshoz be kell jelentkezni

Habár nem értek belőle semmit, ez bőven már elég ahhoz, hogy elinduljak. Köszi.

----

"Mert nincs különbség: mindenki vétkezett, és híjával van az Isten dicsőségének. Ezért Isten ingyen igazítja meg őket kegyelméből, miután megváltotta őket a Krisztus Jézus által." (Róma 3.22-24)

- A hozzászóláshoz be kell jelentkezni

:D ?

No rainbow, no sugar- A hozzászóláshoz be kell jelentkezni

olvasd el google cikket

--

NetBSD - Simplicity is prerequisite for reliability

- A hozzászóláshoz be kell jelentkezni

Csak kérdezem, ezt a hibát támadásként hogy lehet kihasználni valóságos körülmények között?

Inkább amiatt aggódnék, hogy direkt vagy véletlenül ezt kihasználó alkalmazások jönnek vagy jöttek létre.

- A hozzászóláshoz be kell jelentkezni

Google Project Zero csapatának tagjai két működő privilégiumszint-kiterjesztést lehetővé tevő exploitot is készítettek a probléma demonstrálásra. Az egyik exploit 64 bites Linuxon "rowhammer"-okozta bitátfordulást használ fel kernel szintű privilégiumokhoz való jutáshoz.

Szóval ki lehet használni valós körülmények között, bár nem minden desktopon.

- A hozzászóláshoz be kell jelentkezni

Ez egy nem életszerű módszer, inkább demonstráció a banális hiba bizonyítására. Viszont mostantól ezeket a kódokat könnyen integrálhatják mostani alkalmazásokba.

- A hozzászóláshoz be kell jelentkezni

mi van?

--

NetBSD - Simplicity is prerequisite for reliability

- A hozzászóláshoz be kell jelentkezni

Related: http://arxiv.org/abs/1507.06955

- A hozzászóláshoz be kell jelentkezni