- A hozzászóláshoz be kell jelentkezni

- 4323 megtekintés

Hozzászólások

Ez így szép :)

- A hozzászóláshoz be kell jelentkezni

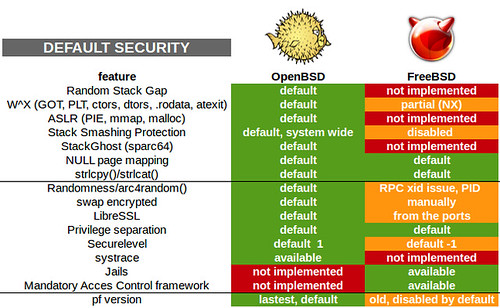

Fenntartasokkal kell kezelni a cikket, mert jopar dolog nem friss.

Pl SSP base systemben benne van 8.0-RELEASE ota, a portsban pedig ezota: https://lists.freebsd.org/pipermail/freebsd-announce/2014-November/0015…

- A hozzászóláshoz be kell jelentkezni

MAC csak a TrustedBSD-ben elérhető nem? Vagy natúr FBSD alatt is bekapcsolható, esetleg használható is szépen? (vannak telepíthető támogatott eszközök?)

- A hozzászóláshoz be kell jelentkezni

Benne van sima FreeBSD-ben is, lassan talan 5.4 ota, de ez fixme. TrustedBSD az Robert Watson homokozoja volt anno.

- A hozzászóláshoz be kell jelentkezni

Hogy áll a Linux ezekhez képest?

- A hozzászóláshoz be kell jelentkezni

egy windows 8.1-et viccesebb lenne mellerakni ;)

--

NetBSD - Simplicity is prerequisite for reliability

- A hozzászóláshoz be kell jelentkezni

Valóban az lenne, mert ma már minden valamirevaló exploit rommá alázza ezeket a mechanizmusokat. Úgyhogy marha jók, meg minden, csak kb. annyit érnek, mint vámpír ellen a fokhagymafüzér.

Jampizni jók.

Ami ezekről eszembe jut, az a tákolás, gányolás, kókányolás szavak.

--

trey @ gépház

- A hozzászóláshoz be kell jelentkezni

Huhh, micsoda expert lettel security teren. :)

Ha ezek a megoldasok nem lennenek a kernelben / rendszerben, akkor meg akar Te is kepes lennel par kattintassal exploitalni egy rendszert, mivel ezek benne vannak, igy azert meg kell rajta kicsit izmoznod. ;)

Ha a kokanyolas es egyeb szavak elokerultek, akkor az egesz Linux /Unix egy nagy kokanyolas, de nem kell ennyire magasra menni, maga az x86-os CPU is az. ;)

- A hozzászóláshoz be kell jelentkezni

>micsoda expert lettel security teren

ez egy nagy múltra visszatekintő motivum

- A hozzászóláshoz be kell jelentkezni

"Huhh, micsoda expert lettel security teren. :)"

Nem hiszem, hogy ennek megállapításához bármiféle expernek kéne lenni. Elég angolul tudni és elolvasni a SA-kat. "Megkerülte a DEP-et", "Kijátszotta az ASLR"-t, "Kilépett a sandbox"-ból. Mindennapos bejegyzések. Ezek már nem újdonságok, hanem mindannapos dolgok.

"a ezek a megoldasok nem lennenek a kernelben / rendszerben, akkor meg akar Te is kepes lennel par kattintassal exploitalni egy rendszert, mivel ezek benne vannak, igy azert meg kell rajta kicsit izmoznod. ;)"

\o/

Meséld el legközelebbi Pwn2Own-on, hogy mennyit érnek.

"de nem kell ennyire magasra menni, maga az x86-os CPU is az. ;)"

Pontosan erre utaltam. Mert szerinted ez az ASLR és társai mik, ha nem az alapprobléma megkerülései? Ezek megoldják a problémákat? Évtizedes kókányolásokra született szépségtapaszok.

--

trey @ gépház

- A hozzászóláshoz be kell jelentkezni

Ez bináris, végletekben való gondolkodás: ha bizonyos esetekben kijátszható a védelem, akkor semmit sem ér. A valóság viszont az, hogy kihagyod az idő faktort, mint nagyon fontos tényezőt a képletből... Minden védelmet ki lehet játszani előbb-utóbb, csak nem mindegy, hogy mennyi időbe telik és ezáltal mekkora költségbe kerül. Ezeknek a mechanizmusoknak a révén nagyságrendekkel nő meg egy exploit fejlesztési ideje, így sokkal költségesebb lesz az előállításuk és neked esélyed lesz arra, hogy előbb patcheld a rendszereidet, mint kihasználják rajtuk a biztonsági hibákat. A megnövekedett költségek révén pedig nem bárki juthat hozzá az ilyen exploitokhoz, csak azok, akik képesek a jóval magasabb árakat is megfizetni. Jól mutatja ezt az általad is felemlegetett Pwn2Own verseny, ahol szintén folyamatosan emelni kell a szervezőknek és gyártóknak a tétet ahhoz, hogy a versenyzők továbbra is bemutassák és átadják az exploitjaikat. A Google által megemelt díjak is jól tükrözik ezt: legutóbb már közel 1 millió dollárt fizettek ki.

- A hozzászóláshoz be kell jelentkezni

ezt miért egy ciganyogány és keentelepíttő portálon kérded? kedveled a retorikai kérdéseket?

- A hozzászóláshoz be kell jelentkezni