A WALLIX és a privilegizált hozzáférés kezelés (PAM) pontosan erről szól. A WALLIX egyetlen biztonságos, rögzített SSH/RDP átjárót ad minden rendszergazdának, amivel aztán egyértelműen kiderül, hogy ki mit csinált és mit nem. A felelősség meghatározása, egy biztonsági incidens kivizsgálása pedig másodpercek kérdése, hiszen minden rögzített kapcsolat visszajátszható, a metaadatok értelmesen kereshetők.

Egy SSH kapcsolat visszajátszása WALLIX session historyban

Ha már biztonsági kérdéseknél tartunk, érdemes egy pillanatra megállni és átgondoli az egyes kiber-kockázatokat. Kitől félünk és milyen sorrendben? A kínai hackerektől? Zsarolóvírusoktól? Egy betalált phishingtől? És mi a helyzet a rendszergazdával, vagy az ő féltve őrzött jelszavával, ami végülis ugyanúgy ellopható? Vagy a külsős beszállítóval, akinek csak kap egy VPN-t és csak be kell lépnie a szerverre? Mennyi eszköz véd egy átlagos vállalati hálózatot a külső támadások ellen és mennyire foglalkozunk a belső, vagy emberi kockázatokkal?

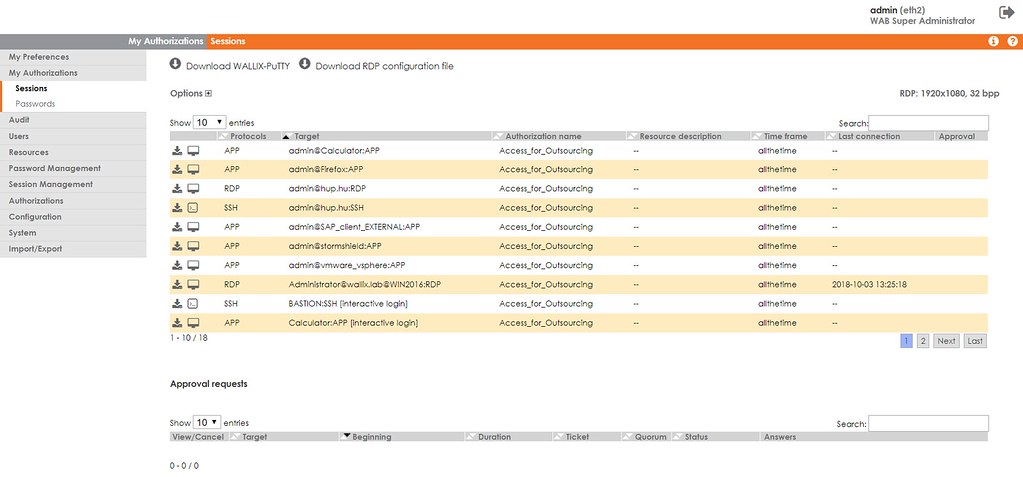

A WALLIX frappáns megoldása legalább a rendszergazdák, beszállítók, a kiemelt jogkörű felhasználók alapvető kockázatát segít csökkenteni és az adminisztratív munkát rendszabályozni. Ráadásul nem feltétlenül szenvedés a vele járó plusz adminisztráció, sőt. A jól kialakított WALLIX bástya átjáró egyetlen központi, biztonságos hozzáférési pontként szolgál és rajta keresztül érhető el az összes szerver, összes router, tűzfal, NAS, stb. kezelőfelülete. Rögzített, felügyelt, biztonságos módon.

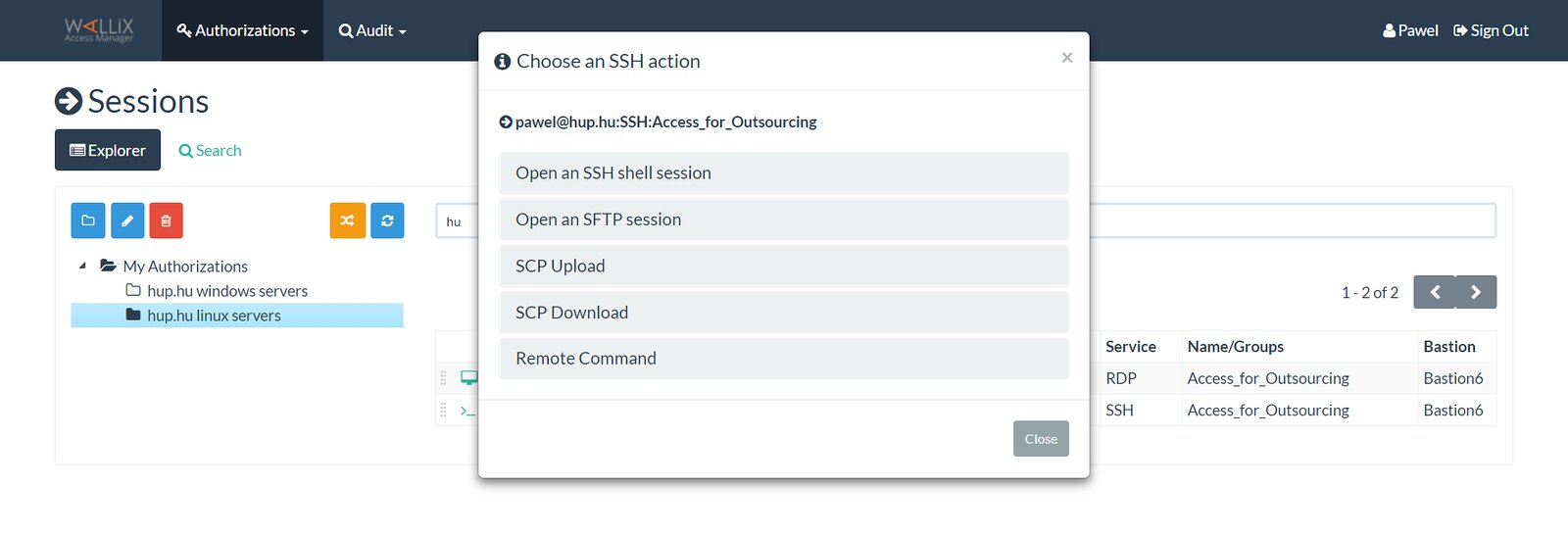

A WALLIX mellett nem kell VPN. Egy beszállítói portálra, egy HTML5 oldalra tunnelezi be az összes SSH, RDP, VNC, Telnet, stb. kapcsolatot és az összes jelszót el tudja tárolni. Így egy külsős fejlesztőnek, beszállítónak nem kell se VPN hozzáférés, se Active Directory rendszergazdai fiók, mert elegendő csak egy WALLIX fiókot létrehozni és a rendszer majd útbaigazítja a megfelelő szerver felé. Meg persze belépteti a biztonságosan tárolt admin jelszóval, amit így a beszállító sosem tud meg. Sőt, ha a munkájához nem kell vágólap meg fájlmegosztás, vagy nem adhat ki egy „reboot” parancsot SSH-ban, a WALLIX ezeket is ki fogja szűrni. A rendszer képes akár csak egy alkalmazást futtatni egy üres Windows asztalon, például ha a fejlesztő csak az SQL Management Studio-t érheti el, nem fog tudni más programokat futtatni az SQL szerveren.

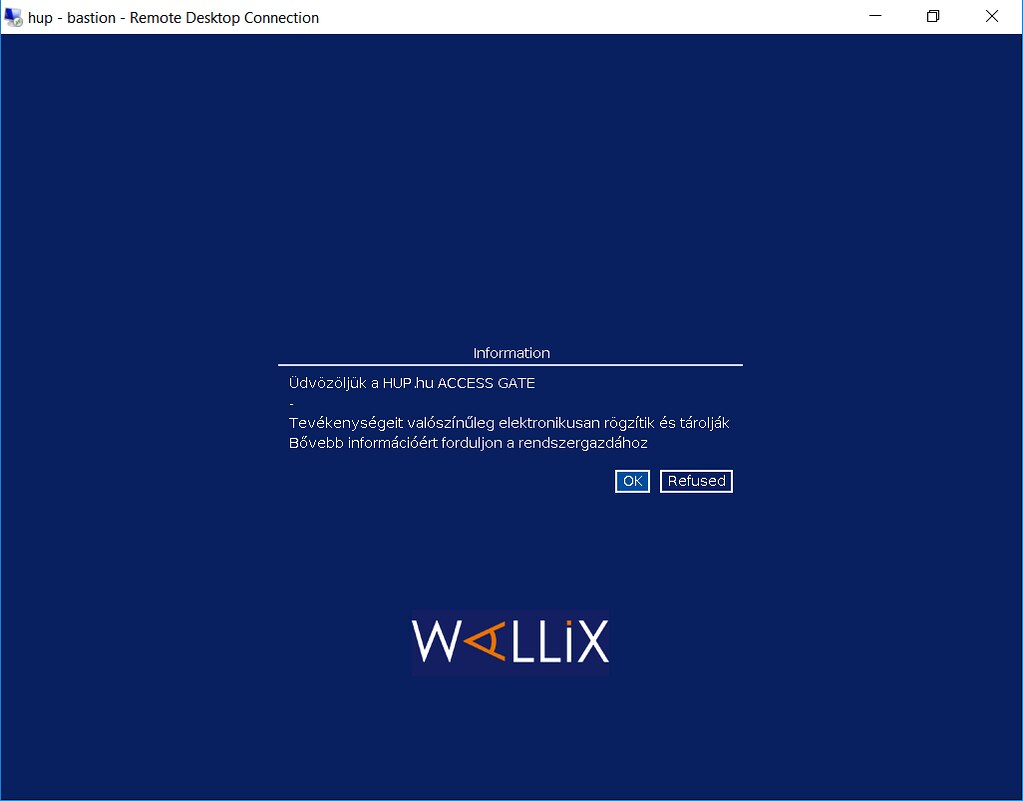

Már pedig ha nincsen VPN, nincsenek ideiglenes AD fiókok, nem lehet kéretlen programokat elindítani, hirtelen rengeteg támadási felület és biztonsági kitettség megszűnik. Arról nem is beszélve, hogy micsoda pszichológiai kontrollt jelent a WALLIX bejelentkező felirata: „Figyelem, itt minden rögzítsére kerül.” Már csak ez a mondat egyedül vissza fogja tartani a könnyű célpontot kereső, túl kiváncsi másik felet.

Figyelmeztető üzenet RDP kapcsolat létrehozásakor

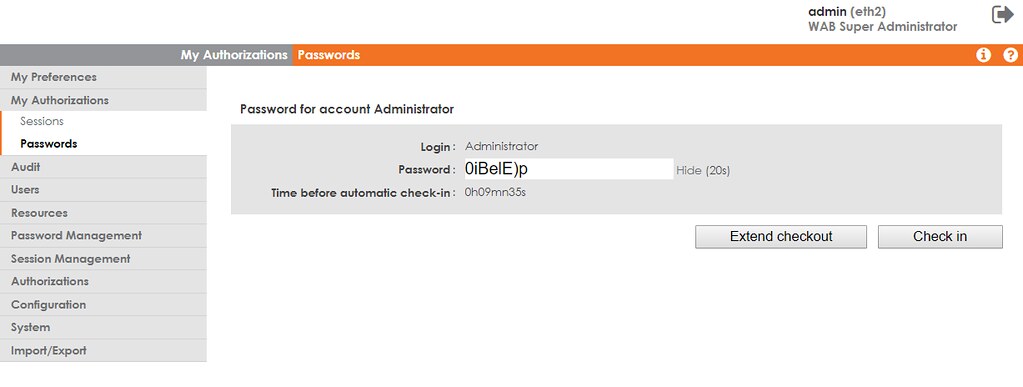

Sokan szeretnének legalább egy emailt kapni, ha egy rendszergazda belép a kritikus szerverre. A közös jelszavakat egy biztonságos helyen tárolni, a nehezen hozzáférhető, például router/switch/stb. jelszavakat is automatikusan rotálni, vagy akár minden belépés után megváltoztatni. Esetleg egy másik belsős rendszergazda jóváhagyását kérni, mielőtt a külsős szállító beléphet, hogy ne kénye-kedvére használja a rendszert. Van aki folyamatosan szeretné nézni, vagy néha bepillantani a külsős munkájába. Esetleg összekötni egy ticketing rendszerrel és biztosítani, hogy az adminok csak akkor tudjanak belépni a szerverre ha egy élő ticket számot be tudnak mondani az elvégzendő munkához. A WALLIX mindezekre kész megoldást biztosít.

Összegezve tehát, a WALLIX Bastion egy pár perc alatt telepíthető, ésszerű felügyeleti megoldás ami alapvető rendszergazdai kontrollt ad minden vállalat kezébe. Nem csak azt rögzíti, hogy ki mit csinál, de azt is, hogy ki mit nem. Ahogy elképzelhetetlen ma már egy bank belső kamerarendszer nélkül, a WALLIX is hasonló megoldást ad a (banki) adatokat tároló alap infrastruktúra virtuális bekamerázására.

A WALLIX pár perc alatt feltelepíthető: http://contact.wallix.com/pam-pum-wab-free-trial

Tényleg pár perc alatt, videóval: https://www.youtube.com/watch?v=qSDuH_jCEyY

Ráadásul érdekes cikkek vannak a WALLIX blogon is: http://blog.wallix.com

Itthon pedig a Yellow Cube forgalmazza: https://yellowcube.eu/hu/wallix/

(A Yellow Cube megbízásából készített anyag.)

- A hozzászóláshoz be kell jelentkezni

Hozzászólások

"egy HTML5 oldalra tunnelezi be az összes SSH, RDP, VNC, Telnet, stb. kapcsolatot"

OK

- A hozzászóláshoz be kell jelentkezni

Bővebben?

--

trey @ gépház

- A hozzászóláshoz be kell jelentkezni

HTML5 oldalra tunnelezi be az rdp -t?

- A hozzászóláshoz be kell jelentkezni

Igen, pontosan :) Nagyjából így néz ki:

https://www.youtube.com/watch?v=hsj3rtMZvcY

(Technikailag amúgy csak RDP-t és SSH-t tunnelez be, a VNC/telnet/stb. a WALLIX belső oldalán lehet, de a böngésző felé csak ez a két protokoll megy. Tehát ha mondjuk egy switch telnetes parancssoráról van szó, akkor a böngészőből a WALLIX felé megy a HTML5-ben lévő SSH kliens, ott a WALLIX átfordítja és telnettel megy tovább a belső switch felé.)

- A hozzászóláshoz be kell jelentkezni

Akkor ez lenyegeben korlatozodik a login+munkavegzes jellegu dolgokra.

Ugy ertem, nem sok eselye van annak, hogy pl egy rsync over ssh/scp/sshfs mount meg tudjon valósulni egy ilyen kornyezetben. Vagy ezt is sikerult megoldani?

- A hozzászóláshoz be kell jelentkezni

Az RDP és SSH kapcsolatokat a target rendszerek felé proxy-kon keresztül valósítja meg. Ezek akár transzparens módban is tudnak működni.

"The transparent mode allows the proxy to intercept network traffic for a target even when the user specifies the target's address directly, instead of using the WAB's address.

This mode can be activated by selecting the "Enable transparent mode" check box on the configuration pages related to RDP proxy and SSH proxy. These pages can be accessed from the "Configuration Options" page on the "Configuration" menu.

In order to use the transparent mode, the network should be configured in a way that the RDP or SSH traffic going to the targets is first redirected to a WAB user network interface. It could be achieved using routing rules. WAB then acts as a gateway.

The proxy intercepts the traffic sent to the TCP port 3389 (for RDP and VNC protocols). Any traffic not destined to WAB but intercepted by the WAB on any other port (other that 3389) is lost."

A webes felület inkább a kevésbé képzett felhasználók kiszolgálására jó, de a rendszer sokkal kifinomultabb elérésekre is ad lehetőséget.

--

trey @ gépház

- A hozzászóláshoz be kell jelentkezni

Nahh, igy viszont fasza :) Write-only modban voltam...

- A hozzászóláshoz be kell jelentkezni

Példa:

SSH-zol a Wallix-ra a Wallix-on felvett azonosító adataiddal, majd az a benne letárolt rendszer(ek)re dob át a benne letárolt adatokkal. Ez utóbbiak a számodra ismeretlenek.

trey@alderaan:~$ ssh -t gmicsko@wallix.ize.hu 'gmicsko@foo.foobar.hu@foo.foobar.hu:SSH:gmicsko-foobar'

gmicsko's password:

Connecting to gmicsko@foo.foobar.hu@foo.foobar.hu:SSH...

Üdvözlünk a Wallix AdminBastion rendszerben.

--

A rendszeren keresztül végzett munkádról videofelvétel készül.

Kérdés esetén kérlek vedd fel a kapcsolatot az AdminBastion rendszergazdával az xx@yy.hu e-mail címen.

Welcome to Ubuntu 12.04.2 LTS (GNU/Linux 3.2.0-38-generic-pae i686)

* Documentation: https://help.ubuntu.com/

New release '14.04.1 LTS' available.

Run 'do-release-upgrade' to upgrade to it.

You have new mail.

Last login: Mon Oct 8 12:08:50 2018 from xx.yy.huA végén a target rendszerben vagy, a Wallixon keresztül proxy-zva és onnantól kezdve a munkameneted rögzítésre kerül videóra és TXT-be.

--

trey @ gépház

- A hozzászóláshoz be kell jelentkezni

"videóra és TXT-be" A "ESC [ 1 2 l"-t hogy kezeli mentéskor? :-P

- A hozzászóláshoz be kell jelentkezni

Hát, elmondom én mit látok a videón:

Böngészőben HTML5 lapon bejelentkezik a user, majd ott rányom egy ikonra, és a HTML5 oldalon belül megnyílik egy RDP kliens, amin keresztül majd a user dolgozik. Tehát nem egy natív, létező RDP kliens alkalmazás forgalmát tunnelezi, hanem az oldalon indít el egy webalkalmazást, ami amúgy a Wallix cuccal kommunikál valamilyen protokolon, a Wallix pedig RDP-zik a háttérben a megadott szerver felé, és ezt a kettőt kapcsolja össze. A tunnel az pedig nem ez. Ez egy MITM, ami technológiailag szükséges, hogy ezt a funkcionalitást hozni lehessen.

Hogy ezt melyik gyártó hová teszi, az behatárolhatja a funkcionalitást.

--

Where do you want to go today?

[nobody@salcay:~]$_

- A hozzászóláshoz be kell jelentkezni

Ez nem a hackerektől véd, hanem a csúf gonosz ordas rendszergazdáktól :D

- A hozzászóláshoz be kell jelentkezni

- Saját rendszergazdák felügyelete

- 3rd party support, akinek hozzáférést akarsz adni a rendszeredhez

- Bedolgozók

- Auditorok tevékenységének felügyelete

- stb.

Vagy akár saját magad számára, mert amit szerveren csinálsz, bekapcsolt session rögzítés esetén videórögzítésre kerül, a kiadott parancsok, kattintások, tevékenysége text formátumban rögzítésre kerülnek, így akár szükség esetén az neked is hasznos lehet később.

A lényege: távolról egyetlen bejárata van a szervernek, a Wallix-on keresztül és az is bekamerázva (ha be van kapcsolva az opció). Így nincs vita, hogy ki mit csinált a szerveren, hiszen minden visszanézhető.

--

trey @ gépház

- A hozzászóláshoz be kell jelentkezni

Ok, de egy rendszergazdás környezetben max kényelmi valamint esetleg mindenféle előírás/audit szempontjából lehet érdekes,valamint ha egy új ERP vagy más nagyobb rendszer telepítésénél jöhet jól, egyébként csak plusz költség.

- A hozzászóláshoz be kell jelentkezni

El tudok képzelni olyan forgatókönyvet, ahol egy rendszergazdás cégnél is előnyös lehet, ha egy külsős beszállítónak csak egy alkalmazást kell kipublikálni, anélkül, hogy szerverhez hozzáférést adnánk. Mindezt ellenőrzött és rögzített csatornán keresztül.

--

trey @ gépház

- A hozzászóláshoz be kell jelentkezni

Ez nagyon nem így van. Hasonló eszköz nagyon sok más use-case esetén jól tud jönni. ... de miért a mi termékünk konkurensének reklámja alatt sorolnám ezeket fel? >:)

--

Where do you want to go today?

[nobody@salcay:~]$_

- A hozzászóláshoz be kell jelentkezni

SCB?

--

trey @ gépház

- A hozzászóláshoz be kell jelentkezni

Valaha úgy hívták...

Ha jól tévedek, akkor most már ez az új neve:

https://www.oneidentity.com/products/privileged-session-manager/

Ha mégsem, akkor majd Salcay kolléga kijavít.

- A hozzászóláshoz be kell jelentkezni

Az egy másik gyártó terméke, nem? Én a magyar gyártó hasonló funkcionalitást adó megoldására gondoltam.

--

trey @ gépház

- A hozzászóláshoz be kell jelentkezni

Az SCB ez a termék: https://www.oneidentity.com/products/one-identity-safeguard-for-privile…

- A hozzászóláshoz be kell jelentkezni

A magyar gyártó az SCB-t átkeresztelte PSM-re, majd össze akarta olvasztani mással, majd a magyar gyártót Januárban felvásárolta egy amerikai gyártó, aki megint átkeresztelte, majd ők is össze kívánták olvasztani mással, majd kicsit meggondolta magát, és mostmár hála istennek 4-5 féle néven ismerik ugyanazt a terméket. :)

--

Where do you want to go today?

[nobody@salcay:~]$_

- A hozzászóláshoz be kell jelentkezni

Elnézést a buta kérdés miatt:

Mért jobb ez a rendszer mint a VPN + a szerver oldali hitelesítés hackelés szempontjából?

Ha egy VPN + AD által autentikált rendszerbe akarok betörni, fel kell törnöm a VPN szervert majd az AD-t, hogy mindenhez legyen jogom.

Itt ha jól értem, az egész leredukálódik egy szintre vagyis erre a WALLIX szerverre, ami még a netre is kilát.

- A hozzászóláshoz be kell jelentkezni

DISCLAIMER: Én itt most mint tesztelő kommentelek, nem mint a gyártó / forgalmazó képviselője.

Ez konfigurálás kérdése a Wallix-nál. Egyrészt, én nem tenném ki a Wallix-ot közvetlenül a netre, tűzfalszabályok nélkül. A Wallix egy hardened (grsec) kernellel rendelkező standard Debian Linux, azaz benne található iptables tűzfallal szépen korlátozható a felé menő forgalom.

Javasolt is, mert a botok miatt könnyen kizárt account problémák jöhetnek elő a többszöri sikertelen próbálkozások miatt.

Másrészt a letárolt szerverkapcsolatokhoz nem kötelező a jelszavakat letárolni, azok elkérhetők interaktvían is.

A Wallix eszközön tárolt adatok titkosítva tárolódnak, ha a kezdeti beállításoknál úgy kérted.

Én is rákérdeztem egyébként a rendszer mélyebb biztonságára, erre a gyártó sajnos nem adott egyértelmű, mély technikai választ. Amint lesz időm, mélyebben tervezek erre az oldalára ránézni.

Összesítve: én személy szerint nem a rajta keresztüli könnyebb hozzáférhetőséget hangsúlyoznám, hanem a megfelelően védett hozzáférhetőség mellett akár a weben szétszórt rendszereidhez való egykapus hozzáférést, videós és transcript-es tevékenység-felügyelettel.

Ha aggaszt az appliance védelme, nyugodtan bedughatod VPN mögé is.

A készített videókat sem kell feltétlenül ezen a szerveren tárolni, azok kitehetők egy akár egy felmount-olt SMB megosztásra is.

--

trey @ gépház

- A hozzászóláshoz be kell jelentkezni

Köszönöm a válaszokat! :)

- A hozzászóláshoz be kell jelentkezni

Őő, a tévedés jogát fenntartom. :)

--

trey @ gépház

- A hozzászóláshoz be kell jelentkezni

Azért jobb ha nem VPN-ezel, mert nem jön létre egy közvetlen kapcsolat egy relatív védtelen hálózat (pl.: otthoni géped) és a szerverek között amit felügyelsz, amin az RDP-n kívül esetleg még más kéretlen forgalom (pl.: férgek, célzott támadások) is át tudnak menni. Természetesen a WALLIX egy plusz lépcső a szerverek előtt, tehát ha ragaszkodsz a VPN-hez akkor persze nem kell csak azért kivenni. De érdemes átgondolni.

A jelszóval ugyanígy, ha nem szeretnéd WALLIX-ban eltárolni ne tedd, viszont az egyértelműen sokkal kisebb kockázat, ha a WALLIX-os jelszót lopják el mintha az AD-set lopnák el. WALLIX jelszóval nem tudsz fájlmegosztásokhoz hozzáférni, RPC hívásokat csinálni, más gépekre belépni... egyértelmű hogy sokkal kisebb kockázat egy beszállítónak, külsős fejlesztőnek, távoli rendszergazdának egy WALLIX fiókot adni, mint egy valódi AD usert.

- A hozzászóláshoz be kell jelentkezni

Köztes megoldás lehet a Wallix appliance VPN-nel védett DMZ-be helyezése, ahova csatlakozáskor csak a Wallix érhető el, a Wallix-on keresztül pedig a target szerverek.

--

trey @ gépház

- A hozzászóláshoz be kell jelentkezni

„Figyelem, itt minden rögzítsére kerül.” Már csak ez a mondat egyedül vissza fogja tartani a könnyű célpontot kereső, túl kiváncsi másik felet.

ezen besirtam. El is kepzelem, amint hekkerbela fancsali keppel diszkonnektel, amint meglatja a buntimondatot...

--

"dolgozni mar reg nem akarok" - HZuid_7086 'iddqd' zoli berserk mode-ba kapcsol

- A hozzászóláshoz be kell jelentkezni

Valószínűleg nem figyeltél, az üzenet nem hacker béláknak szól, hanem a saját dolgozóidnak, a beszállítóidnak és partnereidnek, akiknek eddig is adtál valamilyen szintű hozzáférést a rendszereidhez, csak eddig azok a hozzáférések nem voltak (ilyen szinten) felügyelve és monitorozva.

Ez nem véd meg a hackerektől, nem is arra való.

--

trey @ gépház

- A hozzászóláshoz be kell jelentkezni

Fun fact, a két nagy kólagyártó nagyobbikánál vezettünk be hasonló megoldást és az ügyfél kifejezetten azt kérte, hogy csak az üzenet jelenjen meg, de rögzítés ne legyen. :) Már ez megoldotta a "billegő" emberek kockázatát, aki nem volt biztos benne hogy szétnézzen-e azon a vezetői fájlmegosztáson vagy sem. Aztán később náluk is lett normál rögzítés, ahogy minden bank, reptér, kritikus infrastruktúra be van kamerázva.

Idővel megszokja mindenki és ahogy trey is mondta, ez azt is bizonyítja, hogy mit nem csináltál. Ahogy most már a reptéren sem zavar senkit, hiszen ha balhé van, fel sem merül benned hogy összekevernének a valódi tettessel. Sajnos ez van, hiába tartom nagyon fontosnak a privacy-t, hiszek benne hogy egy normál vállalat nem létezhet már PAM nélkül, vagy nem beszélhet igazán ügyfelei adatvédelméről amíg ezt a triviális kérdést nem kezelte. Sőt, a PAM már rég az operációs rendszer része kellene hogy legyen, kikapcsolhatatlan rögzítésként, tevékenység naplóként... de nem az, úgyhogy marad a WALLIX.

- A hozzászóláshoz be kell jelentkezni

Nem tudom, rendszergazdakent meglehetosen zavarna ilyen szintu monitorozas..

- A hozzászóláshoz be kell jelentkezni

Miért?

--

trey @ gépház

- A hozzászóláshoz be kell jelentkezni

Nem tudok nagyon egzakt okokat felsorolni, talan inkabb ugyanolyan elvi oka van, mint, hogy azt sem ertekelnem, ha folyamatosan kameraval figyelnek meg az irodat, ahol dolgozunk, hiana tudom, hogy semmi olyat nem csinalunk, ami miatt aggodni kene. Ugyanez igaz nyilvan az utcai kamerak altali megfigyelessel is, sokat nem lehet ellene tenni, de azert kicsit zavar.

- A hozzászóláshoz be kell jelentkezni

Bizonyos munkakörökben kamerával figyelnek meg:

- banki teller

- pénztáros

- stb.

Ezek szabályzott keretek közt történnek. A GDPR kitér erre is. Alapban nem arról van szó, hogy a te tevékenységedet valaki folyamatosan nézi, hanem arról, hogy probléma esetén visszakereshető, hogy mit csináltál. Erre vannak szabályok. Pl. a jelenlétedben lehet megtekinteni stb.

Ez egyébként megfordítható is. Ha te tudod, hogy nem hibáztál, kérheted, hogy nézzék vissza mit csináltál. Ez egy védelem a te részedre is.

Pl. te egy külsős support vagy. Kérnek, hogy állíts be valamit. Megcsinálod. Utána a rendszerrel probléma van, jön a célozgatás:

"XY valamit kavart a szerveren előtte, lehet, hogy ő volt."

Visszanézve a felvételt, könnyen kideríthető, hogy nem te okoztad a problémát.

Az meg, hogy valaki a munkájáért felelősséggel tartozik, alapnak kellene lennie.

--

trey @ gépház

- A hozzászóláshoz be kell jelentkezni

Persze, sok esetben alapveto, ezzel egyet is ertek, mint ahogy azzal is, hogy pozitiv oldala is lehetne, pusztan a bemutaro elolvasasa utani elso benyomasom irtam le.

- A hozzászóláshoz be kell jelentkezni

Megszokas kerdese.

Elozo munkahelyemen millios customer bazis hitelkartya adataihoz volt hozzaferesem. Mar arrol is ment email kb 5 kulonbozo embernek ha egy adott DB-hez kapcsolodtam nemhogy query-t inditsak rajta...

Es ez igy van jol. Ha valami gebasz van a seggem is vedve van mert latjak hogy mit NEM csinaltam.

- A hozzászóláshoz be kell jelentkezni

Maganemberek reszere ez elerheto? Marmint nyilvan van az a penz ,hogy eladjak de ugy ertem ,hogy megfizetheto e?

Milyen alapon mukodik a szamlazasa? (letrehozott accountok szama es/vagy feature?)

- A hozzászóláshoz be kell jelentkezni

A cikkben látod a választ és az alapárat :) Magánembernek nincs sok haszna belőle, saját magát csak nem szeretné felügyelni... bár, valakire biztos ráfér. :)

Az árazás pedig vagy a cél eszközök (szerverek) száma alapján, vagy az egyidejű kapcsolatok száma alapján működik. Az ügyfél/partner kiválaszthatja, melyiket tartja egyszerűbbnek vagy könnyebben rögzíthetőnek.

- A hozzászóláshoz be kell jelentkezni

Pardon, az ár fennakadt szűrőn. :) A lényeg hogy 1 millió forinttól elérhetők már akár korlátlan szerverszámra WALLIX licencek, de természetesen minden pontos részletért keressetek bizalommal.

- A hozzászóláshoz be kell jelentkezni

Kar. Ha beindul a biznisz esetleg elgondolkodhatnatok egyszeri userek megsegiteseben is. (en ezt plusz bevetelkent latnam a helyetekben hiszen igy atlag halando nem veszi meg ennyiert aki meg jogosulatlanul hasznalna cegkent az igy is azt fogja tenni)

Nyilvan nem ticketing rendszert akarok uzemeltetni de ha van egy privat tobbfelhasznalos rendszer akkor nehany feature ott is jol tudna jonni. Plane a korlatozas resze illetve az ,hogy HTML alapon el lehetne erni az adott gepet.

- A hozzászóláshoz be kell jelentkezni

Erre pont ott van a Guacamole, meg van egy csomó "egyfelhasználós" képernyőrögzítő megoldás, még a Windowsnak is van sajátja. A PAM-nak tényleg nincs semmi értelme otthon :)

- A hozzászóláshoz be kell jelentkezni

Apache Guacamole-hez képest mi a fícsör?

- A hozzászóláshoz be kell jelentkezni

Hát, az hogy ez egy vállalati biztonsági megoldás, nem pedig egy távoli hozzáférés gateway. WALLIX-nál a biztonság és a felügyelet a lényeg, Guacamole-nél meg hogy leegyszerűsödjön a távfelügyelet. Vagy például míg a Guacamole videót rögzít, a WALLIX a teljes RDP hálózati kapcsolatot menti el ami rekreálható később videóként is. Vagy a WALLIX tud jelszavakat tárolni, rotálni, rögzített remote appokat megjeleníteni Windows asztali gépeken, több szem jóváhagyást kérni egy belépéshez, ticket számot elkérni, stb... meg nyilván még ezer dolog, hiszen itt nem az a lényeg, hogy WALLIX nélkül bonyolult lenne távolról elérni a szervereket.

- A hozzászóláshoz be kell jelentkezni