SSH-n keresztül csak meghatározott IP tartományokból és szerverekről érhetők el a készülékek, de helyi felhasználó felvehet olyan IP címet, amely a whitelist-elt tartományokba esik és így képes lehet a készülékhez hozzáférni. Az készülékeken található /etc/sysconfig/iptables fájlok azt sugallják, hogy az iptables szabályok 2003 óta vannak érvényben a Barracuda Networks készülékein. Eddig a rossz hír.

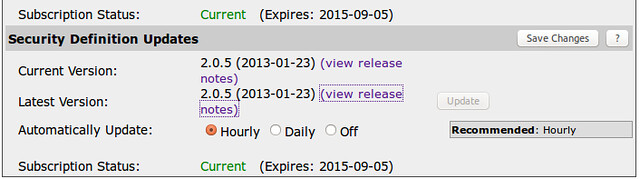

A jobb hír, hogy ahol engedélyezve van az automatikus Security Definition letöltés és frissítés, annak a javítás már minden bizonnyal települt a rendszerén:

További részletek a full-disclosure listára küldött bejelentésben.

- A hozzászóláshoz be kell jelentkezni

Hozzászólások

- A hozzászóláshoz be kell jelentkezni

és ebben is backdoor van :))

- A hozzászóláshoz be kell jelentkezni

a linuxban van backdoor?

- A hozzászóláshoz be kell jelentkezni

Miért ne lehetne? A forrás nyílt, a disztribútor meg azt írhat a pam/shadow/openssh/akármi forrásába amit akar/tud. Aztán lefrdítja, kiadja... Magát a lefordítható forráskódot úgy sem teszik rá a dvd-re, csak azt, hogy honnan tölthető le az eredeti, meg milyen paraméterekkel fordítható.

-fs-

- A hozzászóláshoz be kell jelentkezni

Te miről beszélsz? Alapértelmezett felhasználónevek és jelszavak segítségével lehetett belépni, nincs szó másról.

---

;-(

- A hozzászóláshoz be kell jelentkezni

Aki elolvassa a figyelmeztetőt, annak nyilvánvaló, hogy nem "a linux"-ban van a backdoor. A Barracuda Networks cég Barracuda termékeken futó saját disztribúciójában vannak nem dokumentált, rosszul beállított account-ok. Ezeket a cég egyrészt támogatási céllal hozta létre.

Szóval, ha a "linux" itt kernelt jelent, akkor nem, ez a bejelentő nem arról szól, hogy a Linux kernelben van backdoor. Ha "a linux" a Barracuda saját disztróját jelenti, akkor pedig a megfogalmazás nem jó. Nem "a linux", hanem "egy linux", mégpedig a Barracuda Networks saját Linux disztrója.

Steve Pao, VP for Product Management at Barracuda Networks, told El Reg that the undocumented superuser accounts were established for support purposes but admitted the setup was flawed and promised to pay SEC Consulting an unspecified bounty for finding the vulnerability.

- forrás

--

trey @ gépház

- A hozzászóláshoz be kell jelentkezni

Egy kicsit még tovább pontosítanék, nem is "egy linux" hanem egy linux kernellel futó disztribúció. Maga a linux ebben az esetben semmiben nem hibás, csak az SSH implementáció, ami windowsra is megvan, tehát Hunger akár azt is írhatta volna, hogy még egy biztonsági rés a windowson.

- A hozzászóláshoz be kell jelentkezni

"Kritikus SSH backdoor számos Barracuda Networks termékben"

"ebben is backdoor van"

"ebben" == "Barracuda Networks termékben"

Ha az alapvető szövegértelmezés sem megy nektek, akkor ne másban keressétek a hibát.

- A hozzászóláshoz be kell jelentkezni

"ebben is" --> utalás arra, hogy másban is

"ebben is linux van" --> Ez a szövegkörnyezet.

Ha az alapvető fogalmazás nem megy, ne másban keresd a hibát. Helyesen:

"ebben backdoor van"

Csak persze akkor nem hoztad volna a szokott mókás színvonalat. ;-)

---

;-(

- A hozzászóláshoz be kell jelentkezni

Az SSH implementacio is jo volt. A szuresek voltak hibasak, sot ha csak a tartomanyokat javitottak, akkor meg most sem tul jo megoldas, mert egy MITM attack meg most is sikeres lenne.

- A hozzászóláshoz be kell jelentkezni

Akkor minden product, amit alapértelmezett usernév-jelszó párossal szállítanak, backdooros?

---

;-(

- A hozzászóláshoz be kell jelentkezni

eleg csunya hiba

- A hozzászóláshoz be kell jelentkezni

engedélyezve van az automatikus Security Definition letöltés és frissítés, annak a javítás már minden bizonnyal települt a rendszerén:

wishful thinking...

Mondjuk, hogy miert kell a supporthoz ssh-val bejonni (ez valami NSA kompatibilitas miatt van igy?)... Vannak olyan termekek, amelyek eseten, ha a support-nak kell valami, akkor csinal neked az appliance egy zip/tar/whatever file-t, amit te elkuldhetsz a vendor-nak, esetleg ezt automatikusan megteszi a doboz, ha ugy erzi, baja van. De hogy a vendor es baratai akkor jarnak ki-be, amikor csak akarnak, ez khmm.... you are 0wned :-)

Kivancsi vagyok, ez szerepel-e az update-elt manualokban, feherpapirokban...

Place the appliances behind a firewall and block any incoming traffic (local and Internet) to port 22.

option #2: szerkeszd a /etc/hosts.(allow|deny) file-okat....

- A hozzászóláshoz be kell jelentkezni

" De hogy a vendor es baratai akkor jarnak ki-be, amikor csak akarnak, ez "

Az SSH portja ezeknek az eszközöknek ritka esetben van nyitva a nagyvilág felé. Mondjuk úgy, hogy normális esetben soha. Helyi hálózat felől problémás inkább a dolog.

"option #2: szerkeszd a /etc/hosts.(allow|deny) file-okat...."

Hivatalosan nincs parancssori hozzáférésed. A Spam Firewall-ról beszélek.

--

trey @ gépház

- A hozzászóláshoz be kell jelentkezni

Illetve ha nem nyitod meg a support tunnelt, ugyanúgy nem tud bejönni, hiába van nyitva a port a tűzfalon.

- A hozzászóláshoz be kell jelentkezni