Részletek a blogbejegyzésben.

- A hozzászóláshoz be kell jelentkezni

Hozzászólások

A fertőzés módjáról nem találok semmit. Valaki ügyesebb mint én?

- A hozzászóláshoz be kell jelentkezni

Valóban jó lenne ha a fertőzés módja is kiderülne, mert ha egy browser bugon keresztül annélkül tud futni, hogy én erre engedélyt adnék, akkor ez bizony kellemetlenné válhat. (épp elég fájdalmas ha "csak" az aktuális userem fájljait titkosítja)

Félreértés ne essék, van rendszeres mentésem, de akkor is idő, energia a visszaállítás.

De ahogy látom erről az ESET sem adott infót.

- A hozzászóláshoz be kell jelentkezni

57 millió forint.

Dr Evil 100 Billion Dollars: https://www.youtube.com/watch?v=1z-AxgueBRk

- A hozzászóláshoz be kell jelentkezni

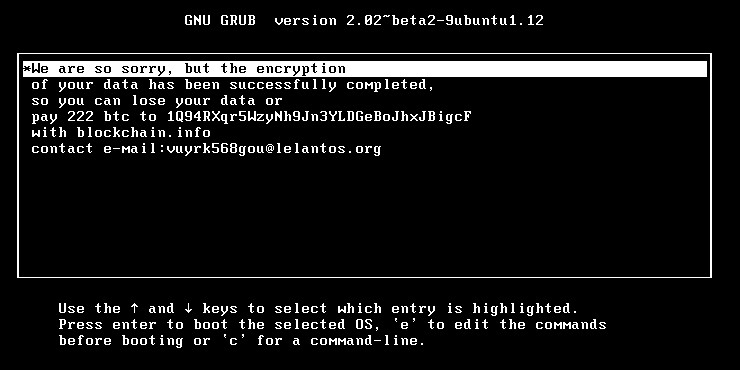

Tul nagy az osszeg. Szerintem ezt nem arra terveztek hogy atlagjozsit megfertozzek csak kijutott onnan amit eredetileg meg akartak tamadni.

Raadasul a linuxos valtozatnal nem is adjak meg a kulcsot meg ha fizettel sem :D

Viszont a linuxos verzio hibas ezert vissza lehet nyerni az adatokat:

ESET researchers have noted a weakness in the encryption employed in the Linux version of ransomware, which makes recovery possible, albeit difficult

- A hozzászóláshoz be kell jelentkezni

Ez most olyan mint amikor megjelenik egy játék a Steam-en linuxra is? Örülünk, Vincent? Bizonytalan vagyok. o.O

-pilisig-

- A hozzászóláshoz be kell jelentkezni

Eljott a Linux Desktop eve oregem :D

- A hozzászóláshoz be kell jelentkezni

Mindössze 27K-s a minta (azt mondjuk nem értem miért dinamikusan linkelték) de x86-64 linux most nincs kéznél. :(

- A hozzászóláshoz be kell jelentkezni

Subscribe

BlackY

--

"en is amikor bejovok dolgozni, nem egy pc-t [..] kapcsolok be, hanem a mainframe-et..." (sj)

- A hozzászóláshoz be kell jelentkezni

+1

- A hozzászóláshoz be kell jelentkezni

+1

- A hozzászóláshoz be kell jelentkezni

Lehet, hogy mégis ki kellene próbálnom a Qubes OS-t...

- A hozzászóláshoz be kell jelentkezni

Nem nagy művészet egy mentést beállítani. Ami ráadásul Qubes OS alatt is hasznos lehet. A mentésnek alap dolognak kellene lennie minden olyan gépen, amin valamirevaló adatot tárolnak. Függetlenül a ransomware típusú támadásoktól.

--

trey @ gépház

- A hozzászóláshoz be kell jelentkezni

Nyilván... vagy mentés mellett mondjuk LVM snapshot.

- A hozzászóláshoz be kell jelentkezni

lvm snapshot?

Te a sajat magad ellensege vagy?

lvm-nek megvan az a "szepsege", hogy egy snapshot keszitesekor mar saccolnod kell elore, hogy hany blokk fog megvaltozni, mielott a snapshotot eldobnad (miert is akarnam eldobni? vagy miert kellene pont meg evvel is tervezzek?)

Azt a blokkmennyiseget elore le is foglalja.

Ha alul-saccoltal, akkor a snapshotod ervenytelenne valik.

Ha nem csak 1 snapshotod van, hanem 2-3-...n, akkor 3-4-n+1 irasi muvelet lesz egyetlen blokk megvaltoztatasa az original lv-n.

Szoval az lvm snapshot kb. arra jo, hogy ha epp nincs mas keznel, akkor gyors db binaris mentesre, vagy hasonlora jol jon, de ertelmesen snapshotolasra nem lehet hasznalni.

Ha szeretnel ertelmesen snapshot feature-t, javaslom a zfs-t!

Kb. szazas nagysagrendben voltak datasetjeink (amikor meg ua. varosban voltam en is mint te! ;) ), es tobbszazas, de talan 1-2 ezres nagysagrendben snapshotjaink a pool-ban.

Zokkeno nelkul. Minden mukodott ahogy kellett neki!

- A hozzászóláshoz be kell jelentkezni

Esetemben desktopról van szó. Meg volt szó korábban még a btrfs-ről.

- A hozzászóláshoz be kell jelentkezni

A snapshot jó dolog. De mellette a mai felhős backup szolgáltatások árszintje mellett érdemes ez utóbbit is használni. Ha egy jó ransomware ami direktbe linuxokat céloz megtalálja a géped gondoskodhat a snapshotokról is.

- A hozzászóláshoz be kell jelentkezni

Desktop esetén nem érdemes felhőzni. Arra ott van az, amit trey írt, azaz 1-2 külső diszk, ami nem lóg folyamatosan a gépen. (A céges backupot meg megoldja a rendszergazdi.)

- A hozzászóláshoz be kell jelentkezni

Kérdés, mit értesz felhőzés alatt. Ha a Dropbox felhőzés, akkor nálunk egy ilyen móka a desktopon, laptopokon egy sima újratelepítéssel megoldódna, mert minden fontos Dropboxon, Google Docs-on, Google Photos-on van. Szerintem kifejezetten van értelme.

--

Csaba

- A hozzászóláshoz be kell jelentkezni

+1

- A hozzászóláshoz be kell jelentkezni

Jogos, bár a Drobox ingyenes 2 gigája pikkpakk elfogy, havi 8-10 EUR-t meg egyelőre sajnálok rá.

- A hozzászóláshoz be kell jelentkezni

Ketto egesz dollart fizetek 100Gb-ert a google drive-omra. Egyelore 20GB korul sikerult megtoltenem. De nagyon nehezen es evek alatt, millio keppel es csaladi videokkal. :D

- A hozzászóláshoz be kell jelentkezni

Na ezt majd megnézem, mert jól hangzik és nagyobb tárhely nekem se kell.

- A hozzászóláshoz be kell jelentkezni

Én desktopozom és a lokális backup mellett megy titkosítva a felhőbe is, mert ha mondjuk van egy tűz, vagy betörés, akkor izélhetem a backup winchestereimet. :)

_______________________________________________________________________

Android: https://play.google.com/store/apps/developer?id=Artex+Games

iOS: http://itunes.apple.com/hu/artist/artex-studios-inc./id399983944

- A hozzászóláshoz be kell jelentkezni

Esetedben felhő alatt mit értünk és mennyiért?

- A hozzászóláshoz be kell jelentkezni

Otthoni desktop gépen nem érdemes és jó a külső disk? És akinek egy ilyen miatt elmennek végleg a tíz éve gyűjtött családi fotói és hasonlók? Mert ha bejön egy vírus akkor az majd takarítani fog az éppen a gépre csatlakozott küldő tárolón is, vagy akár egy felcsatolt hálózati területen. Láttam már ilyet. Meg olyat is amikor azt hitték hogy minden rendben van a külső winchesteren és akkor derült ki hogy valamiért mégse, amikor éppen vissza kellett volna állítani az adatokat róla, mert a gépen megette a vírus vagy tönkrement a HDD. Volt aki a teljes tíz éves családi fotóit veszítette el így, volt aki a főiskolai anyagait, kétszer is, pedig volt külső USB-s HDD.

Elég jó, biztonságos Linux-os adatmentő gépet lehet csinálni otthonra is egy RPI-ből meg egy USB-s HDD-ből. Ez az a szint szerintem amit mindenképpen érdemes lenne mindenkinek meglépni otthonra is.

- A hozzászóláshoz be kell jelentkezni

Azért ez se teljesen 100%-os megoldás.

Fotókra meg ott a DVD-R, azt egyszer kiírod és nincs felülírás. (Ha nem bízol a lemez minőségében - ahogy én se -, akkor akár több példányban is kiírhatod. De akkor is célszerű évente legalább 1x végigolvastatni a lemezt.)

- A hozzászóláshoz be kell jelentkezni

100%-os megoldás nincs valószínűleg, de lehet hozzá közelíteni. Egy RPI/Linux megfelelően beállítva egy külső USB-s HDD-vel sokkal feljebb van biztonságban mint egy Windows-os gépbe közvetlen bele dugott HDD. És itt nem arra gondolok hogy az RPI-n felhúzok egy Samba-t és annyi. A Win-es gép SSH-n küldheti a mentendő adatokat az RPI/Linux-nak, amin így nem közlekedik a vírus, nem lát rá. Visszafelé pedig egy csak olvasható Samba megosztás és a fájl titkosító és egyéb vírusok máris el vannak zárva a mentett adattól.

Az RPI/Linux automatizálva küldhet neked levelet arról hogy miket mentett le, miket tárol, mennyi rajta a szabad hely, milyen állapotban van a HDD. Az RPI/Linux HDD-vel fogyaszt 3W-ot és nincs hangja, mehet állandóan.

Olyat is láttam már nem is egyszer hogy a gépre állandóan dugdosott USB-s eszköz egy pillanatnyi kontakt hiba miatt veszítette el a rajta lévő összes adatot. Meg olyat is hogy gyerek a családban lelökte az asztalról a mentő HDD-t. Egy RPI/Linux nem kerül ilyen helyzetbe, el lehet dugni.

A lemezezés egy bizonyos mentendő adat mennyiség felett nagyon macera tud lenni. És a DVD is tönkre tud menni, láttam ilyet is bőven.

- A hozzászóláshoz be kell jelentkezni

Nem használok Windowst, tehát a desktop így értendő.

"Win-es gép SSH-n küldheti" - ezt melyik Windows klienssel sikerült automatizálni?

"Egy RPI/Linux nem kerül ilyen helyzetbe, el lehet dugni." - ott csak az USB chip gondol olyat, hogy eldobja a kapcsolatot. Láttam már ilyen a saját PI-m logjában. Ha nincs szerencséd, akkor csontra fagy a rendszer. Ha nagyon nincs szerencséd, akkor a következő fsck-nál hal be az egész.

Eddig még nem volt bajom a DVD-s megoldással (3 példányban DVD-n + 1 a külső HDD-n), de azzal egyetértek, hogy egy DVD nem DVD. Kb. 80-90 gigányi saját fotó és videó van, amit így tárolok és eddig még nem volt probléma. (Persze évente szoktam ellenőrizni az olvashatóságot.)

Egyébként remélem, hogy RAID-1 van a PI-n. Mert az általad vázolt eset is csak addig jó, amíg a merevlemez elektronikája el nem halálozik. (Nálam meg erre volt már példa, hogy minden előjel nélkül eltávozott a garancia lejárta után 1 hónappal.)

- A hozzászóláshoz be kell jelentkezni

""Win-es gép SSH-n küldheti" - ezt melyik Windows klienssel sikerült automatizálni?"

Cygwin és abban az SSH csomag.

RAID igen és az valóban nincs RPI-n. De persze lehet venni minderre rendes gépet is ha még feljebb kell a biztonság szint.

És persze az RPI-t is kompletten HDD-vel együtt többszörözhetem ahány példányban csak akarom. Az RPI-nek a nagy előnye az ára, az olyan szinten kicsi fogyasztása és nulla zaja, ami otthon bárhová is elhelyezve nem okoz problémát a lakókörnyezetben.

Szerintem az USB chip-ek is ha tönkremennek azok is sokkal inkább a sok bedugás, kihúzás, csatlakozás, megszakítás következtében, mint az akár több évig folyamatos üzem miatt.

Ha mondjuk nem valami kis gépet vagy NAS-t veszek csak adatmentésre, hanem mondjuk akár 2db RPI-t 2db HDD-vel, annak is sokkal kisebb lesz így az esélye, hogy a gép tápjának tönkremenetele miatt mindkét tükrözött HDD-m egyszerre száll el. Na én meg ilyet láttam egyszer.

- A hozzászóláshoz be kell jelentkezni

Azt reméltem, hogy az SSH-t valami natív(abb) megoldással sikerült összehozni.

Az USB chip esetén nem volt sok dugdosás, valószínűleg a chip vagy a driver csuklott egyet.

- A hozzászóláshoz be kell jelentkezni

Nekem van mentésem, de most csak ötletgyűjtés végett kíváncsi lennék, hogy milyen megoldást ajánlanál! :) Főleg, ha nem nagy művészet, leírással. (Én szenvedtem rendesen, mire találtam normális megoldást.)

-------

It is our choices that define us.

- A hozzászóláshoz be kell jelentkezni

Bármilyen mentést is használsz, fontos, hogy csinálj visszaállítási tesztet is: visszaolvasható a mentés, a megfelelő fájlok mentődnek a megfelelő jogosultságokkal/metaadatokkal, stb. (Ja és ha tényleg fontos adat, akkor egy mentés nem mentés.)

- A hozzászóláshoz be kell jelentkezni

Én minden dist. upgrade előtt (azaz fél évente) csinálok egy teljes rendszer klónt egy külső 2,5"-os disk-re CloneZilla-val. Ezen kívül egy másik külső 2,5"-ös diskre Deja Dup-pal (beépített Ubuntu backup utility) csinálok napi, automatikus, jelszóval védett, titkosított, különbségi mentést 6 hónapig megőrizve a /boot /etc /home /usr/local/bin könyvtárakról.

Van egy titkosított SD kártya is a gépemben a fontos dolgoknak. Erről pedig arra a diszkre csinálok mentést, aminek a mentését a fentiekben részleteztem. Természetesen a külső diszkek csak a mentés ideje alatt lógnak a laptopomon és egy időben a kettő egyszerre soha.

--

trey @ gépház

- A hozzászóláshoz be kell jelentkezni

Vagy egyszerű alternatíva: browser, mail kliens, skype stb. csak firejail-ben fut.

- A hozzászóláshoz be kell jelentkezni

Ez egy kurva jó cuccnak tűnik, sokat is tud, mégis egyszerű, és nulla függőség (csak libc) és a kernel sec feature-jeit használja (cgroups stb). Kösz az infót.

Ha valaki nem akar doksit olvasni, akkor:

sudo apt install firejail

firejail --private firefox

vagy ha egy adott mappára szorítjuk:

firejail --private=/home/myuser/jail firefox

Kösz!

- A hozzászóláshoz be kell jelentkezni

- A hozzászóláshoz be kell jelentkezni

Úgy látszik, nincs elég a tudása a tökéletesre faragáshoz, főleg ha 1 emberes projekt - nem találok infót a fejlesztőről -, de az irány jó szerintem. Reméljük hogy beállnak a projekt mögé cégek vagy más egyének akikkel gyorsabban kicsiszolják.

- A hozzászóláshoz be kell jelentkezni

A namespaces, seccomp irány az jó lehet, de a setuid az egész biztosan nem az.

Amíg setuid van, addig ez a cucc semmi más csak egy local root exploit.

♲♻♲

- A hozzászóláshoz be kell jelentkezni

Igazad van, a setuid problémás. Így már tényleg alapból nem jó a koncepció.

- A hozzászóláshoz be kell jelentkezni

Maga a koncepció is rossznak tűnik.

Egy viszonylag bonyolult kódhalmaz + setuid, nekem nagyon úgy hangzik mintha csak magával a feltelepítésével nagyobb lyukat nyitnánk a rendszeren mint amekkorát az FF önmagában sima userként valaha fog.

Belenéztem a changelogjába, nyilván nem elemeztem ki minden bugot, de engem nem győzött meg.

Ennél pl. az apparmor és hasonló MAC megoldások nekem sokkal biztonságosabbnak tűnnek.

Bonyolultabb beconfigolni, de nincs setuid.

♲♻♲

- A hozzászóláshoz be kell jelentkezni

Persze, egy tomoyo, selinux vagy apparmor sokkal jobb, de ez csak egy egyszerűen használható sandbox desktop-ra, nem több.

Azt meg, hogy csupasz seggel jobb élni, vagy setuid-os sandbox-al, azt mindenki döntse el maga :)

- A hozzászóláshoz be kell jelentkezni

Nem, igaza van, az a gond hogy az egy emberes projekt akar gondoskodni a root hozzáférés megakadályozásáról a setuid-os sandbox-án keresztül - ellenben a sokkal nagyobb ipari méretű rendszer fejlesztéssel. Ez tényleg nem fog menni.

Ha nem lenne setuid-os, akkor lenne igaz amit mondasz, hogy plusz védelmi réteget rak rá. Sajnos nem így van. Most úgy van, hogy bemegy a nagy beléptető gyárkapukon engedéllyel, és üt magának hátulról az egyik iroda falán egy saját kicsi beléptető ajtót amit ő rak össze.

Sajnálom pedig mert nagyon tetszik az elképzelés és a kivitelezés része.

- A hozzászóláshoz be kell jelentkezni

Nem vagyok hardcore biztonsági szakember, ezért kérdezném: a /home-ra noexec mennyire segít ezek ellen? (persze a mentés mellet)

---------------------------------------------------------------

Ritkán szólok hozzá dolgokhoz. Így ne várj tőlem interakciót.

- A hozzászóláshoz be kell jelentkezni

majd felolvastatja az ld.so.2 -vel :) (miutan az elf "binaris" is csak egy script amit az ld.so.2 parseol)

- A hozzászóláshoz be kell jelentkezni

Egyrészt ma is tanultam valamit (" elf "binaris" is csak egy script amit az ld.so.2 parseol"), másrészt az hogy meghívja az ld.so.2-t már futtatásnak számít nem? Illetve itt jöhet képbe a már lentebb tárgyalt exploit lehetősége.

---------------------------------------------------------------

Ritkán szólok hozzá dolgokhoz. Így ne várj tőlem interakciót.

- A hozzászóláshoz be kell jelentkezni

Futtatasnak, csakhogy a ld.so.2 nem a home-odon van, hanem a /lib-ben.

A / meg nincs noexeccel mountolva.

Igy mar stimmt?

- A hozzászóláshoz be kell jelentkezni

Root joghoz hogy jut, hogy a grub-ban is turkáljon?

- A hozzászóláshoz be kell jelentkezni

Első blikkre talán a user sudo jogán keresztül, de lehet valami local exploit is. De sokkal érdekesebb kérdés a fertőzés módja.

--

Where do you want to go today?

[nobody@salcay:~]$_

- A hozzászóláshoz be kell jelentkezni

Amennyire utánaolvastam, Linuxon csak a root password megadásával tud grub-ba kerülni. Ha tehát valami kéri a jelszót, amit nem én indítottam el, akkor nyilván elkezdek gyanakodni.

- A hozzászóláshoz be kell jelentkezni

Kiveve ha talal valami local privilege escalation bug-ot, ami nem ker jelszot...

- A hozzászóláshoz be kell jelentkezni

...vagy keres magának valami scriptet amiben szerepel a sudo és hozzácsapja magát...

- A hozzászóláshoz be kell jelentkezni

echo "alias sudo='/tmp/KillDiskSudoWrapper'" >> ~/.bashrc

- A hozzászóláshoz be kell jelentkezni

subscribe

tr '[:lower:]' '[:upper:]' <<<locsemege

LOCSEMEGE

- A hozzászóláshoz be kell jelentkezni

Gondolom ez is weboldalról, vagy inkább levél mellékletből jutna a gépre. Ha én bármit letöltök netről, levélből annak a fájlnak nincs futási joga. Hogy lesz neki, hogyan tud majd indulni futási jog nélkül egy script?

- A hozzászóláshoz be kell jelentkezni

Wondows 10 es office 2013 eseten a locky o356-on keresztul erkezett. A kollega meg sem nyitotta a levelet, csak torolte, gyorsan. Viszont az elonezeti ablakban megjelent a level, egy serulekenyseget tartalmazo fontot hasznalva, ami https bypassal lerantotta a kodot es maris futott fajlszerver kiajalasaira. Nem kellett neki admun jog sem, elegendo volt a user irhato alomanyait titkositani es meg is volt a restore oka.

- A hozzászóláshoz be kell jelentkezni

Rendben, de itt most egy Linux-os vírusról volt szó. Nem írtam konkrétan de úgy gondoltam a felvetésemet hogy Linux desktop környezetben hogyan működhet, ha amit letöltök annak a fájlnak nincs futási joga?

- A hozzászóláshoz be kell jelentkezni

Szoktak scriptek olyat csinálni, hogy include-olnak (source) és így futtatnak futási joggal nem rendelkező kódrészeket:

[ -f "$INCLUDE" ] && . "$INCLUDE"

Persze ehhez kell olyan hülyének lenni, hogy azzal a névvel és abba az alkönyvtárba mentse valaki a levelének mellékletét, ahonnan valamelyik script be fog szúrni futtatható - de futási joggal nem rendelkező - tartalmat. Szóval hülyeség ellen nincs védelem.

tr '[:lower:]' '[:upper:]' <<<locsemege

LOCSEMEGE

- A hozzászóláshoz be kell jelentkezni

Pont így. Akár font rendering bug miatt, vagy képmegjelenítési bug miatt. Ez utóbbi tuti volt, az előbbiről (még?) nem hallottam.

- A hozzászóláshoz be kell jelentkezni

Sietek. De vagy ez vagy egy hasonlo volt az elso lepese.

- A hozzászóláshoz be kell jelentkezni

Jaja, ezzel riogattam a "nem szabad frissíteni a windows-t mert belassul" népeket, hogy így elég megnézni egy weboldalt és kampeca meg maxi szomi-szomi utána.

- A hozzászóláshoz be kell jelentkezni

Nincs, de biztosan ertelmezesre, feldolgozasra kerul elobb utobb vagyis valahogy vegre lesz hajtva.

- A hozzászóláshoz be kell jelentkezni

Scriptekre nem kell +x, az ellen nem véd. Böngészőből/levelezőből ".sh" fájl megnyitásánál mi történik vajon? Lusta vagyok kipróbálni.

- A hozzászóláshoz be kell jelentkezni

Szerintem kell a +x. Az egy dolog, hogy source (.) paranccsal tudsz include-olni, de az már azt vélelmezi, hogy fut egy shell-ed. Amikor mentesz egy file-t, akkor nem fut shell. Lenne egy másik útvonal, a desktop file-ok felülírása, mert ezeket a textes állományokat használják aztán a különféle desktop környezetek a futtathatók indítására. Viszont itt is bevezették, hogy kell a futtatási jog. Xfce-n ha nincs execute jog a desktop file-on, feldob egy ablakot azzal, hogy valóban futtatni akarom-e, s ha igen, csak most, vagy adjon-e rá execute jogot.

tr '[:lower:]' '[:upper:]' <<<locsemege

LOCSEMEGE

- A hozzászóláshoz be kell jelentkezni

Az a velemenyem, hogy ez jot fog tenni. Eddig szinte minden tamadas elkerulte a linuxos rendszereket mert az alapoktol egy biztonsagos felepitesu rendszert fejlesztettek. Ellemben a windows-al ahol minden verzio fo fejlesztesei biztonsagra vannak kihegyezve a start menu reformalasan kivul.

- A hozzászóláshoz be kell jelentkezni

Miért látja mindenki csupán a rossz oldalát a technológia fejlődésének?

Mennyire jó lenne már, ha az ismerősöknek egy kör e-mail formájában automatikusan tudnám frissíteni a java, flash, browser, stb. vackaikat...

:D

/Csak az M$ meg ne neszelje, hogy a live fiókba küldött e-maillel automatikusan tud települni a Win 11 is! :D /

De a témához szorosabban hozzászólva:

Az Eset most ébredt fel? Most kezdtek ezzel foglalkozni? Win alatt azért nem talál pl. a rendszer-visszaállítás mappáiban semmi kártékonyat, mert eddig linuxon keresték a vírusokat?

Nekik annyira nem tudok hinni...

Nem csak az M$ számol furán... A Zinternet lenne ilyen gyors?

65% [62 Sources 1528 kB/6239 kB 24%] 3062 PB/s 0s

- A hozzászóláshoz be kell jelentkezni

Nem feltétlen kell egy ilyen fertőzést beszedni, hogy mókás legyen a hangulat. Épp most pukkant el az SSD-mben a Sandforce vezérlő. Értsd: az lsscsi nem a konkrét típust hozta, hanem a Sandforce{}{}-ot, mint eszközt és a dmesg szerint is csak 32KB (a 256GB helyett).

- A hozzászóláshoz be kell jelentkezni